Kategorie

Ebooki

-

Biznes i ekonomia

- Bitcoin

- Bizneswoman

- Coaching

- Controlling

- E-biznes

- Ekonomia

- Finanse

- Giełda i inwestycje

- Kompetencje osobiste

- Komputer w biurze

- Komunikacja i negocjacje

- Mała firma

- Marketing

- Motywacja

- Multimedialne szkolenia

- Nieruchomości

- Perswazja i NLP

- Podatki

- Polityka społeczna

- Poradniki

- Prezentacje

- Przywództwo

- Public Relation

- Raporty, analizy

- Sekret

- Social Media

- Sprzedaż

- Start-up

- Twoja kariera

- Zarządzanie

- Zarządzanie projektami

- Zasoby ludzkie (HR)

-

Dla dzieci

-

Dla młodzieży

-

Edukacja

-

Encyklopedie, słowniki

-

E-prasa

- Architektura i wnętrza

- Biznes i Ekonomia

- Dom i ogród

- E-Biznes

- Finanse

- Finanse osobiste

- Firma

- Fotografia

- Informatyka

- Kadry i płace

- Komputery, Excel

- Księgowość

- Kultura i literatura

- Naukowe i akademickie

- Ochrona środowiska

- Opiniotwórcze

- Oświata

- Podatki

- Podróże

- Psychologia

- Religia

- Rolnictwo

- Rynek książki i prasy

- Transport i Spedycja

- Zdrowie i uroda

-

Historia

-

Informatyka

- Aplikacje biurowe

- Bazy danych

- Bioinformatyka

- Biznes IT

- CAD/CAM

- Digital Lifestyle

- DTP

- Elektronika

- Fotografia cyfrowa

- Grafika komputerowa

- Gry

- Hacking

- Hardware

- IT w ekonomii

- Pakiety naukowe

- Podręczniki szkolne

- Podstawy komputera

- Programowanie

- Programowanie mobilne

- Serwery internetowe

- Sieci komputerowe

- Start-up

- Systemy operacyjne

- Sztuczna inteligencja

- Technologia dla dzieci

- Webmasterstwo

-

Inne

-

Języki obce

-

Kultura i sztuka

-

Lektury szkolne

-

Literatura

- Antologie

- Ballada

- Biografie i autobiografie

- Dla dorosłych

- Dramat

- Dzienniki, pamiętniki, listy

- Epos, epopeja

- Esej

- Fantastyka i science-fiction

- Felietony

- Fikcja

- Humor, satyra

- Inne

- Klasyczna

- Kryminał

- Literatura faktu

- Literatura piękna

- Mity i legendy

- Nobliści

- Nowele

- Obyczajowa

- Okultyzm i magia

- Opowiadania

- Pamiętniki

- Podróże

- Poemat

- Poezja

- Polityka

- Popularnonaukowa

- Powieść

- Powieść historyczna

- Proza

- Przygodowa

- Publicystyka

- Reportaż

- Romans i literatura obyczajowa

- Sensacja

- Thriller, Horror

- Wywiady i wspomnienia

-

Nauki przyrodnicze

-

Nauki społeczne

-

Podręczniki szkolne

-

Popularnonaukowe i akademickie

- Archeologia

- Bibliotekoznawstwo

- Filmoznawstwo

- Filologia

- Filologia polska

- Filozofia

- Finanse i bankowość

- Geografia

- Gospodarka

- Handel. Gospodarka światowa

- Historia i archeologia

- Historia sztuki i architektury

- Kulturoznawstwo

- Lingwistyka

- Literaturoznawstwo

- Logistyka

- Matematyka

- Medycyna

- Nauki humanistyczne

- Pedagogika

- Pomoce naukowe

- Popularnonaukowa

- Pozostałe

- Psychologia

- Socjologia

- Teatrologia

- Teologia

- Teorie i nauki ekonomiczne

- Transport i spedycja

- Wychowanie fizyczne

- Zarządzanie i marketing

-

Poradniki

-

Poradniki do gier

-

Poradniki zawodowe i specjalistyczne

-

Prawo

- BHP

- Historia

- Kodeks drogowy. Prawo jazdy

- Nauki prawne

- Ochrona zdrowia

- Ogólne, kompendium wiedzy

- Podręczniki akademickie

- Pozostałe

- Prawo budowlane i lokalowe

- Prawo cywilne

- Prawo finansowe

- Prawo gospodarcze

- Prawo gospodarcze i handlowe

- Prawo karne

- Prawo karne. Przestępstwa karne. Kryminologia

- Prawo międzynarodowe

- Prawo międzynarodowe i zagraniczne

- Prawo ochrony zdrowia

- Prawo oświatowe

- Prawo podatkowe

- Prawo pracy i ubezpieczeń społecznych

- Prawo publiczne, konstytucyjne i administracyjne

- Prawo rodzinne i opiekuńcze

- Prawo rolne

- Prawo socjalne, prawo pracy

- Prawo Unii Europejskiej

- Przemysł

- Rolne i ochrona środowiska

- Słowniki i encyklopedie

- Zamówienia publiczne

- Zarządzanie

-

Przewodniki i podróże

- Afryka

- Albumy

- Ameryka Południowa

- Ameryka Środkowa i Północna

- Australia, Nowa Zelandia, Oceania

- Austria

- Azja

- Bałkany

- Bliski Wschód

- Bułgaria

- Chiny

- Chorwacja

- Czechy

- Dania

- Egipt

- Europa

- Francja

- Góry

- Grecja

- Hiszpania

- Holandia

- Islandia

- Litwa

- Mapy, Plany miast, Atlasy

- Miniprzewodniki

- Niemcy

- Norwegia

- Podróże aktywne

- Polska

- Portugalia

- Pozostałe

- Rosja

- Rumunia

- Słowacja

- Słowenia

- Szwajcaria

- Szwecja

- Świat

- Turcja

- Ukraina

- Węgry

- Wielka Brytania

- Włochy

-

Psychologia

- Filozofie życiowe

- Kompetencje psychospołeczne

- Komunikacja międzyludzka

- Mindfulness

- Ogólne

- Perswazja i NLP

- Psychologia akademicka

- Psychologia duszy i umysłu

- Psychologia pracy

- Relacje i związki

- Rodzicielstwo i psychologia dziecka

- Rozwiązywanie problemów

- Rozwój intelektualny

- Sekret

- Seksualność

- Uwodzenie

- Wygląd i wizerunek

- Życiowe filozofie

-

Religia

-

Sport, fitness, diety

-

Technika i mechanika

Audiobooki

-

Biznes i ekonomia

- Bitcoin

- Bizneswoman

- Coaching

- Controlling

- E-biznes

- Ekonomia

- Finanse

- Giełda i inwestycje

- Kompetencje osobiste

- Komunikacja i negocjacje

- Mała firma

- Marketing

- Motywacja

- Nieruchomości

- Perswazja i NLP

- Podatki

- Poradniki

- Prezentacje

- Przywództwo

- Public Relation

- Sekret

- Social Media

- Sprzedaż

- Start-up

- Twoja kariera

- Zarządzanie

- Zarządzanie projektami

- Zasoby ludzkie (HR)

-

Dla dzieci

-

Dla młodzieży

-

Edukacja

-

Encyklopedie, słowniki

-

Historia

-

Informatyka

-

Inne

-

Języki obce

-

Kultura i sztuka

-

Lektury szkolne

-

Literatura

- Antologie

- Ballada

- Biografie i autobiografie

- Dla dorosłych

- Dramat

- Dzienniki, pamiętniki, listy

- Epos, epopeja

- Esej

- Fantastyka i science-fiction

- Felietony

- Fikcja

- Humor, satyra

- Inne

- Klasyczna

- Kryminał

- Literatura faktu

- Literatura piękna

- Mity i legendy

- Nobliści

- Nowele

- Obyczajowa

- Okultyzm i magia

- Opowiadania

- Pamiętniki

- Podróże

- Poezja

- Polityka

- Popularnonaukowa

- Powieść

- Powieść historyczna

- Proza

- Przygodowa

- Publicystyka

- Reportaż

- Romans i literatura obyczajowa

- Sensacja

- Thriller, Horror

- Wywiady i wspomnienia

-

Nauki przyrodnicze

-

Nauki społeczne

-

Popularnonaukowe i akademickie

-

Poradniki

-

Poradniki zawodowe i specjalistyczne

-

Prawo

-

Przewodniki i podróże

-

Psychologia

- Filozofie życiowe

- Komunikacja międzyludzka

- Mindfulness

- Ogólne

- Perswazja i NLP

- Psychologia akademicka

- Psychologia duszy i umysłu

- Psychologia pracy

- Relacje i związki

- Rodzicielstwo i psychologia dziecka

- Rozwiązywanie problemów

- Rozwój intelektualny

- Sekret

- Seksualność

- Uwodzenie

- Wygląd i wizerunek

- Życiowe filozofie

-

Religia

-

Sport, fitness, diety

-

Technika i mechanika

Kursy video

-

Bazy danych

-

Big Data

-

Biznes i ekonomia

-

Cyberbezpieczeństwo

-

Data Science

-

DevOps

-

Dla dzieci

-

Elektronika

-

Grafika/Wideo/CAX

-

Gry

-

Microsoft Office

-

Narzędzia programistyczne

-

Programowanie

-

Rozwój osobisty

-

Sieci komputerowe

-

Systemy operacyjne

-

Testowanie oprogramowania

-

Urządzenia mobilne

-

UX/UI

-

Web development

Podcasty

- Ebooki

- Informatyka

- Systemy operacyjne

Systemy operacyjne

W niniejszej kategorii naszej biblioteki online znajdziesz książki dotyczące systemów operacyjnych. Część z nich stanowi wprowadzenie do takiego oprogramowania jak Windows, Linux, czy Android. Inne wgłębiają się w bardziej techniczne zagadnienia dotyczące konfiguracji tych systemów oraz narzędzi na nich wykorzystywanych jak np. Ansible.

Windows Vista PL. Przewodnik encyklopedyczny

Ujarzmij moc drzemiącą w systemie Windows Vista! Jak zarządzać systemem i optymalnie go konfigurować? Jak przetwarzać media cyfrowe? Jak efektywniej przeszukiwać zasoby komputera i nimi zarządzać? Windows Vista jest pierwszą wersją systemu Windows, której funkcjonalność zmienia się w zależności od komputera, a modułowa budowa i uniezależnienie od siebie poszczególnych składników pozwalają bardzo łatwo dodawać funkcje lub po prostu wyłączać poszczególne mechanizmy. Vista wprowadza wiele nowych możliwości i praktycznych ułatwień, takich jak przejrzysty i wygodny interfejs użytkownika, sprawna nawigacja, nowocześniejsze zabezpieczenia, a dla osób obdarzonych wrażliwością estetyczną -- efektowne nowości wizualne. "Windows Vista PL. Przewodnik encyklopedyczny" to nie jest zwykły podręcznik. Dlaczego? Ponieważ jest to książka przydatna na każdym poziomie zaawansowania. Przyda się wszystkim tym, którzy już wcześniej zetknęli się z tym systemem, a teraz chcą zaktualizować swoją wiedzę, pomoże początkującym, a także administratorom i pracownikom działów informatycznych. Przewodnik zawiera bowiem wszystko, co jest potrzebne, aby dopasować system operacyjny do indywidualnych potrzeb. Dzięki niemu dowiesz się, jak zarządzać systemem i konserwować go, jak tworzyć biblioteki multimediów czy konfigurować urządzenia sprzętowe; poznasz też wiele tajemnic, przydatnych trików i sztuczek do natychmiastowego wykorzystania, niezależnie od używanej edycji systemu. Konfiguracja systemu, sprzętu i akcesoriów komputera Praca z danymi i mediami cyfrowymi Tworzenie biblioteki multimediów Zabezpieczanie i udostępnianie danych Kompresowanie dysku Korzystanie z Centrum sieci i udostępniania Ochrona komputera za pomocą Windows Defender i Zapory Windows Korzystanie z zasad grupy w systemie Windows Vista Konfigurowanie ustawień proxy dla połączeń mobilnych Skróty klawiaturowe Zarządzanie repozytorium informacji BCD

Working with Linux - Quick Hacks for the Command Line. Command line power like you've never seen

Websites, online services, databases, and pretty much every other computer that offers public services runs on Linux. From small servers to clusters, Linux is anywhere and everywhere. With such a broad usage, the demand for Linux specialists is ever growing. For the engineers out there, this means being able to develop, interconnect, and maintain Linux environments.This book will help you increase your terminal productivity by using Terminator, Guake and other tools. It will start by installing Ubuntu and will explore tools and techniques that will help you to achieve more work with less effort. Next, it will then focus on Terminator, the ultimate terminal, and vim, one of the most intelligent console editors. Futhermore, the readers will see how they can increase their command line productivity by using sed, find, tmux, network, autoenv. The readers will also see how they can edit files without leaving the terminal and use the screen space efficiently and copy-paste like a pro. Towards the end, we focus on network settings, Git hacks, and creating portable environments for development and production using Docker. Through this book, you will improve your terminal productivity by seeing how to use different tools.

WSO2 Developer's Guide. SOA and data services with WSO2 Enterprise Integrator

Ramón Garrido, Fidel Prieto Estrada

WSO2 Enterprise Integrator brings together the most powerful servers provided by the WSO2 company for your SOA infrastructure. As an Enterprise Service Bus (ESB), WSO2 Enterprise Integrator provides greater flexibility and agility to meet growing enterprise demands, whereas, as a Data Services Server (DSS), it provides an easy-to-use platform for integrating data stores, creating composite views across different data sources, and hosting data services. Using real-world scenarios, this book helps you build a solid foundation in developing enterprise applications with powerful data integration capabilities using the WSO2 servers.The book gets you started by brushing up your knowledge about SOA architecture and how it can be implemented through WSO2. It will help build your expertise with the core concepts of ESB such as building proxies, sequences, endpoints, and how to work with these in WSO2.Going further, you will also get well-acquainted with DSS data service concepts such as configuring data services, tasks, events, testing, and much more. The book will also cover API management techniques. Along with ESB and DSS, you will also learn about business process servers, the rules server and other components that together provide the control and robustness your enterprise applications will need. With practical use cases, the book covers typical daily scenarios you will come across while using these servers to give you hands-on experience.

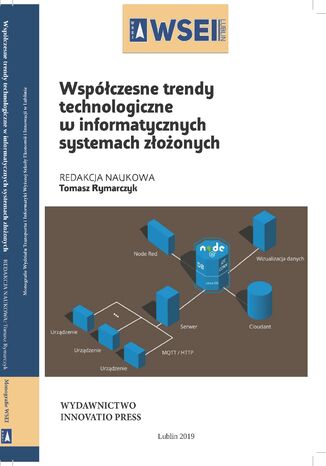

Współczesne trendy technologiczne w informatycznych systemach złożonych

Monografia dotyczy praktycznych zastosowań i współczesnych trendów technologicznych w informatycznych w systemach złożonych, zapoznaje z opisanymi metodami badawczymi oraz pokazuje różne aspekty zastosowań i wykorzystania zdobytego doświadczenia w praktyce inżynierskiej. Proponowane rozwiązania składają się z systemów złożonych, zestawu czujników, urządzeń i oprogramowania wykorzystującego przetwarzanie, wizualizację i analizę danych. Monografia przedstawia system do akwizycji i analizy danych w strukturze rozproszonej w tomografii przemysłowej i medycznej. Publikacja zawiera również ocenę możliwości zastosowania metod inżynierii odwrotnej i szybkiego prototypowania na przykładzie modyfikacji aparatu do mechanoterapii jamy ustnej dla indywidualnych potrzeb rehabilitacyjnych. W publikacji przedstawiono również algorytmy klasyfikacji obrazów wad w badaniach toru kolejowego, opisano także cyfrową transformację diagnostyki infrastruktury kolejowej, czyli działania transformacyjne wyznaczane przez perspektywę Big Data. W monografii zaprezentowano dodatkowo innowacyjny hardware i software do badań pojazdów niskoemisyjnych zasilanych LPG, opisując część cyber-fizycznego systemu do zbierania, przetwarzania i sterowania przy pomocy informacji pochodzącej z danych pomiarowych. Technologia ta została oparta na inteligentnych czujnikach pomiarowych z użyciem Internetu Rzeczy jako rozwiązania dla Przemysłu 4.0

Zapory sieciowe w systemie Linux. Kompendium wiedzy o nftables. Wydanie IV

Wykorzystaj możliwości nftables i zabezpiecz swoją sieć! Zapora sieciowa (ang. firewall) to ostatni bastion chroniący Twój komputer przed atakiem. Dzięki odpowiedniej konfiguracji jesteś w stanie decydować, jakie pakiety mogą trafić do wnętrza sieci, a jakie nie. Możesz przesądzić o dostępie do określonych usług, zezwolić lub zabronić aplikacjom korzystać z dostępu do sieci Internet oraz ustalić limity na prędkość albo ilość przesłanych danych. Duże możliwości konfiguracji pozwalają na elastyczne podejście do tematu. Dzięki tej książce możesz wykorzystać wszystkie dostępne opcje! Jednak na samym początku zapoznasz się z podstawowymi zasadami działania zapór sieciowych filtrujących pakiety. Przypomnisz sobie model sieciowy OSI, protokół IP, zasady routingu oraz sposób wyboru reguł filtrujących pakiety. Po tym wstępie przejdziesz do szczegółowego badania możliwości starszego narzędzia, jakim jest iptables. Składnia, omówienie dostępnych rozszerzeń dopasowywania, konfiguracja NAT — to tylko niektóre z poruszanych kwestii. Czasy się zmieniają i obecnie popularnością cieszy się narzędzie znane pod nazwą nftables. Dlatego z kolejnych rozdziałów dowiesz się, jak zbudować i uruchomić własną zaporę sieciową, korzystając właśnie z nftables. W następnych krokach uruchomisz usługi takie jak: e-mail, SSH, FTP oraz DHCP. Dalej zajmiesz się zagadnieniami związanymi z optymalizacją działania zapory oraz usługą NAT, czyli udostępnianiem łącza innym komputerom. W tej książce zostały poruszone niezwykle ważne kwestie łączące się z wykrywaniem włamań i najlepszymi sposobami reagowania na te incydenty. Ta książka jest doskonałą lekturą zarówno dla administratorów sieci, jak i dla pasjonatów systemu Linux! W tej książce znajdziesz dokładnie to czego potrzebujesz: Instalacja, konfiguracja i aktualizacja zapory sieciowej systemu Linux za pomocą programu iptables lub nftables Migracja do nftables lub wykorzystanie najnowszych rozszerzeń dla programu iptables Zarządzanie złożoną konfiguracją składającą się z wielu zapór sieciowych Tworzenie, debugowanie i optymalizacja reguł zapory sieciowej Użycie programu AIDE i innych narzędzi służących do ochron integralności systemu plików, monitorowania sieci i wykrywania włamań Uodparnianie systemów na skanowanie portów i inne ataki Wykrywanie exploitów, takich jak rootkity i backdoory za pomocą narzędzia Chkrootkit Zaawansowane zapory sieciowe dla każdego!

Zasady grupy w systemach Windows Server 2008 i Windows Vista Resource Kit

Pogłębiony i wyczerpujący podręcznik, zawierający informacje niezbędne do wdrożenia i administrowania mechanizmami. Zasady grupy w sytemach Windows Server® 2008 i Windows Vista®. Czytelnik otrzymuje autorytatywne źródło wiedzy wprost od tych, którzy najlepiej znają te techniki – wiodących ekspertów branży oraz zespołu Microsoft Group Policy, a ponadto skrypty, dodatkową zawartość i inne niezbędne zasoby na dysku CD. Dowiedz się, jak: Doskonalić podstawowe koncepcje i architekturę Zasad grupy w systemach Windows Wykorzystać konsolę zarządzającą do tworzenia, edytowania, przeszukiwania i filtrowania obiektów zasad Integrować Zasady grupy z usługami Active Directory® Zarządzać i modyfikować przetwarzanie Zasad Rozwiązywać typowe problemy dotyczące DNS, replikacji Active Directory i uwierzytelniania Zarządzać zasadami opartymi na rejestrze przy użyciu plików ADMX i tworzyć niestandardowe rozwiązania Łączyć zasady i preferencje w celu zapewnienia bardziej precyzyjnej kontroli Wdrażać zaawansowane rozwiązania Zasad grup w celu zmiany metod zarządzania, delegowania uprawnień i przywracania po awariach Automatyzować zadania związane z obiektami zasad. Na dysku CD (Dla czytelników eBook'a obraz dysku CD towarzyszącego książce jest dostępny na stronie wydawcy - dokładny link podano we wstępie eBook'a): * 11 skryptów Windows PowerShel ułatwiających zarządzanie Zasadami grupy * Łącza do przykładowych plików ADMX, narzędzi innych firm, dokumentów technicznych i poradników * Przykładowe rozdziały książek Microsoft Press o podobnej tematyce * W pełni przeszukiwalną wersję książki w formacie eBook (w języku angielskim)

Ryan Soper, Nestor N Torres, Ahmed Almoailu

Maintaining your cybersecurity posture in the ever-changing, fast-paced security landscape requires constant attention and advancements. This book will help you safeguard your organization using the free and open source OWASP Zed Attack Proxy (ZAP) tool, which allows you to test for vulnerabilities and exploits with the same functionality as a licensed tool. Zed Attack Proxy Cookbook contains a vast array of practical recipes to help you set up, configure, and use ZAP to protect your vital systems from various adversaries. If you're interested in cybersecurity or working as a cybersecurity professional, this book will help you master ZAP.You’ll start with an overview of ZAP and understand how to set up a basic lab environment for hands-on activities over the course of the book. As you progress, you'll go through a myriad of step-by-step recipes detailing various types of exploits and vulnerabilities in web applications, along with advanced techniques such as Java deserialization.By the end of this ZAP book, you’ll be able to install and deploy ZAP, conduct basic to advanced web application penetration attacks, use the tool for API testing, deploy an integrated BOAST server, and build ZAP into a continuous integration and continuous delivery (CI/CD) pipeline.