Категорії

-

- Біткойн

- Ділова жінка

- Коучинг

- Контроль

- Електронний бізнес

- Економіка

- Фінанси

- Фондова біржа та інвестиції

- Особисті компетенції

- Комп'ютер в офісі

- Комунікація та переговори

- Малий бізнес

- Маркетинг

- Мотивація

- Мультимедійне навчання

- Нерухомість

- Переконання та НЛП

- Податки

- Соціальна політика

- Порадники

- Презентації

- Лідерство

- Зв'язки з громадськістю

- Звіти, аналізи

- Секрет

- Соціальні засоби комунікації

- Продаж

- Стартап

- Ваша кар'єра

- Управління

- Управління проектами

- Людські ресурси (HR)

-

- Architektura i wnętrza

- Безпека життєдіяльності

- Biznes i Ekonomia

- Будинок та сад

- Електронний бізнес

- Ekonomia i finanse

- Езотерика

- Фінанси

- Особисті фінанси

- Бізнес

- Фотографія

- Інформатика

- Відділ кадрів та оплата праці

- Для жінок

- Комп'ютери, Excel

- Бухгалтерія

- Культура та література

- Наукові та академічні

- Охорона навколишнього середовища

- Впливові

- Освіта

- Податки

- Подорожі

- Психологія

- Релігія

- Сільське господарство

- Ринок книг і преси

- Транспорт та спедиція

- Здоров'я та краса

-

- Офісні застосунки

- Бази даних

- Біоінформатика

- Бізнес ІТ

- CAD/CAM

- Digital Lifestyle

- DTP

- Електроніка

- Цифрова фотографія

- Комп'ютерна графіка

- Ігри

- Хакування

- Hardware

- IT w ekonomii

- Наукові пакети

- Шкільні підручники

- Основи комп'ютера

- Програмування

- Мобільне програмування

- Інтернет-сервери

- Комп'ютерні мережі

- Стартап

- Операційні системи

- Штучний інтелект

- Технологія для дітей

- Вебмайстерність

-

- Антології

- Балада

- Біографії та автобіографії

- Для дорослих

- Драми

- Журнали, щоденники, листи

- Епос, епопея

- Нарис

- Наукова фантастика та фантастика

- Фельєтони

- Художня література

- Гумор, сатира

- Інше

- Класичний

- Кримінальний роман

- Нехудожня література

- Художня література

- Mity i legendy

- Лауреати Нобелівської премії

- Новели

- Побутовий роман

- Okultyzm i magia

- Оповідання

- Спогади

- Подорожі

- Оповідна поезія

- Поезія

- Політика

- Науково-популярна

- Роман

- Історичний роман

- Проза

- Пригодницька

- Журналістика

- Роман-репортаж

- Romans i literatura obyczajowa

- Сенсація

- Трилер, жах

- Інтерв'ю та спогади

-

- Археологія

- Bibliotekoznawstwo

- Кінознавство / Теорія кіно

- Філологія

- Польська філологія

- Філософія

- Finanse i bankowość

- Географія

- Економіка

- Торгівля. Світова економіка

- Історія та археологія

- Історія мистецтва і архітектури

- Культурологія

- Мовознавство

- літературні студії

- Логістика

- Математика

- Ліки

- Гуманітарні науки

- Педагогіка

- Навчальні засоби

- Науково-популярна

- Інше

- Психологія

- Соціологія

- Театральні студії

- Богослов’я

- Економічні теорії та науки

- Transport i spedycja

- Фізичне виховання

- Zarządzanie i marketing

-

- Безпека життєдіяльності

- Історія

- Дорожній кодекс. Водійські права

- Юридичні науки

- Охорона здоров'я

- Загальне, компендіум

- Академічні підручники

- Інше

- Закон про будівництво і житло

- Цивільне право

- Фінансове право

- Господарське право

- Господарське та комерційне право

- Кримінальний закон

- Кримінальне право. Кримінальні злочини. Кримінологія

- Міжнародне право

- Міжнародне та іноземне право

- Закон про охорону здоров'я

- Закон про освіту

- Податкове право

- Трудове право та законодавство про соціальне забезпечення

- Громадське, конституційне та адміністративне право

- Кодекс про шлюб і сім'ю

- Аграрне право

- Соціальне право, трудове право

- Законодавство Євросоюзу

- Промисловість

- Сільське господарство та захист навколишнього середовища

- Словники та енциклопедії

- Державні закупівлі

- Управління

-

- Африка

- Альбоми

- Південна Америка

- Центральна та Північна Америка

- Австралія, Нова Зеландія, Океанія

- Австрія

- Азії

- Балкани

- Близький Схід

- Болгарія

- Китай

- Хорватія

- Чеська Республіка

- Данія

- Єгипет

- Естонія

- Європа

- Франція

- Гори

- Греція

- Іспанія

- Нідерланди

- Ісландія

- Литва

- Латвія

- Mapy, Plany miast, Atlasy

- Мініпутівники

- Німеччина

- Норвегія

- Активні подорожі

- Польща

- Португалія

- Інше

- Przewodniki po hotelach i restauracjach

- Росія

- Румунія

- Словаччина

- Словенія

- Швейцарія

- Швеція

- Світ

- Туреччина

- Україна

- Угорщина

- Велика Британія

- Італія

-

- Філософія життя

- Kompetencje psychospołeczne

- Міжособистісне спілкування

- Mindfulness

- Загальне

- Переконання та НЛП

- Академічна психологія

- Психологія душі та розуму

- Психологія праці

- Relacje i związki

- Батьківство та дитяча психологія

- Вирішення проблем

- Інтелектуальний розвиток

- Секрет

- Сексуальність

- Спокушання

- Зовнішній вигляд та імідж

- Філософія життя

-

- Біткойн

- Ділова жінка

- Коучинг

- Контроль

- Електронний бізнес

- Економіка

- Фінанси

- Фондова біржа та інвестиції

- Особисті компетенції

- Комунікація та переговори

- Малий бізнес

- Маркетинг

- Мотивація

- Нерухомість

- Переконання та НЛП

- Податки

- Соціальна політика

- Порадники

- Презентації

- Лідерство

- Зв'язки з громадськістю

- Секрет

- Соціальні засоби комунікації

- Продаж

- Стартап

- Ваша кар'єра

- Управління

- Управління проектами

- Людські ресурси (HR)

-

- Антології

- Балада

- Біографії та автобіографії

- Для дорослих

- Драми

- Журнали, щоденники, листи

- Епос, епопея

- Нарис

- Наукова фантастика та фантастика

- Фельєтони

- Художня література

- Гумор, сатира

- Інше

- Класичний

- Кримінальний роман

- Нехудожня література

- Художня література

- Mity i legendy

- Лауреати Нобелівської премії

- Новели

- Побутовий роман

- Okultyzm i magia

- Оповідання

- Спогади

- Подорожі

- Поезія

- Політика

- Науково-популярна

- Роман

- Історичний роман

- Проза

- Пригодницька

- Журналістика

- Роман-репортаж

- Romans i literatura obyczajowa

- Сенсація

- Трилер, жах

- Інтерв'ю та спогади

-

- Філософія життя

- Міжособистісне спілкування

- Mindfulness

- Загальне

- Переконання та НЛП

- Академічна психологія

- Психологія душі та розуму

- Психологія праці

- Relacje i związki

- Батьківство та дитяча психологія

- Вирішення проблем

- Інтелектуальний розвиток

- Секрет

- Сексуальність

- Спокушання

- Зовнішній вигляд та імідж

- Філософія життя

San Francisco Level 1 Factfiles Oxford Bookworms Library

A level 1 Oxford Bookworms Library graded reader. Written for Learners of English by Janet Hardy-Gould. 'It's a good place for gold,' said people in the 1840s, and they came from all over the world. 'It's a good place for a prison,' said the US government in the 1920s, and they put Al Capone there on the island of Alcatraz. 'It's a good place for love,' said the hippies in the 1960s, and they put flowers in their hair and came to Haight Ashbury. And San Francisco is still a good place - to take a hundred photographs, or see the Chinatown parade, or just to sit in a coffee shop and be in this interesting, different city . . .

Druga, po Sklepach cynamonowych, książka Bruno Schulza, wydawana przez wydawnictwo MG w serii – wydania ilustrowane. Geniusz Schulza objawiał się zarówno w pisaniu, jak i w sztuce rysowania. Połączenie genialnego tekstu z niezwykłym rysunkiem nadaje publikacji szczególną wartość. Sanatorium pod klepsydrą to cykl opowieści snutych przez Józefa – alter ego pisarza – który był też głównym bohaterem Sklepów... Teraz jednak Józef bywa dzieckiem, ale też młodzieńcem i dorosłym mężczyzną. Schulz kreuje świat pełen barw, dźwięków, zapachów, tworząc rozmaite wariacje na temat domu rodzinnego, sklepów w miasteczku, jego mieszkańców, przeżywanej przez nich pracy i świąt. Mistrzostwo Schulza polega na powiązaniu życia bohatera ze światem mitów – antycznych, biblijnych, zakorzenionych w kulturze od zawsze. Rzeczywistość swobodnie miesza się ze światem fantazji. Przedmioty nabierają właściwości istot żywych, a zwierzęta uzyskują cechy ludzkie. Opoką trwałości świata jest dom rodzinny i sklep prowadzony przez ojca – postaci niezwykle ważnej dla Schulza.

Bruno Schulz Sanatorium Pod Klepsydrą Sanatorium Pod Klepsydrą I Podróż trwała długo. Na tej bocznej, zapomnianej linii, na której tylko raz na tydzień kursują pociągi jechało zaledwie paru pasażerów. Nigdy nie widziałem tych wagonów archaicznego typu, dawno wycofanych na innych liniach, obszernych jak pokoje, ciemnych i pełnych zakamarków. Te korytarze załamujące się pod różnymi kątami, te przedziały puste, labiryntowe i zimne miały w sobie coś dziwnie opuszczon... Bruno Schulz Ur. 12 lipca 1892 w Drohobyczu Zm. 19 listopada 1942 tamże Najważniejsze dzieła: Xięga bałwochwalcza (grafiki, 1920-1922), Sklepy cynamonowe (opowiadania, 1934), Sanatorium pod Klepsydrą (opowiadania, 1937) Prozaik i artysta-plastyk. Pochodził ze zasymilowanej rodziny żydowskiej. Studiował architekturę na Uniwersytecie Lwowskim, lecz nie ukończył jej z powodów zdrowotnych. W czasie I Wojny Światowej przez pewien czas uczęszczał do Akademii Sztuk Pięknych w Wiedniu. Później pracował w rodzinnym Drohobyczu jako nauczyciel. Schulz debiutował dzięki zainteresowaniu, jakie wobec jego prozy i osoby żywiła Zofia Nałkowska. W ogóle jego proza fascynowała innych pisarzy, takich jak Witkacy czy Gombrowicz. Po wojnie promotorami jego twórczości byli Artur Sandauer i Jerzy Ficowski. Zarówno proza, jak i prace plastyczne Schulza ujawniają tendencję do przekształcania rzeczywistości w mit bądź w wizję rodem ze snu, jak również silną fascynację erotyką o zabarwieniu masochistycznym. Groteskowy obraz świata sprzyjał przy tym okazjonalnym przebłyskom poczucia humoru. Najbardziej charakterystyczną cechą pisarstwa Schulza jest jednak język - gęsty, metaforyczny i poetycki. Schulz zginął w Drohobyczu podczas wojny, zastrzelony przez Niemca. Zaginął też wówczas rękopis jego niedokończonej powieści, zatytułowanej Mesjasz. W 2001 odnaleziono w Drohobyczu wykonane przez Schulza freski, przeniesione do Jerozolimy przez instytut Yad Vashem. Kupując książkę wspierasz fundację Nowoczesna Polska, która propaguje ideę wolnej kultury. Wolne Lektury to biblioteka internetowa, rozwijana pod patronatem Ministerstwa Edukacji Narodowej. W jej zbiorach znajduje się kilka tysięcy utworów, w tym wiele lektur szkolnych zalecanych do użytku przez MEN, które trafiły już do domeny publicznej. Wszystkie dzieła są odpowiednio opracowane - opatrzone przypisami oraz motywami.

Sanatorium Pod Klepsydrą to zbiór opowiadań Brunona Schulza, prozaika, grafika, malarza, rysownika i krytyka literackiego. Głównym bohaterem opowiadań, a jednocześnie narratorem wszystkich opowieści podobnie jak w Sklepach cynamonowych jest dojrzewający, nastoletni chłopiec o imieniu Józef. W postaci tej widać wyraźne podobieństwo do samego autora. Centrum świata Józefa stanowi małe prowincjonalne miasteczko, w którym można dostrzec współczesny Schulzowi, galicyjski Drohobycz. Rzeczywistość opowiadań swobodnie miesza się z fantastyką. Przedmioty i zwierzęta uzyskują cechy ludzkie. Banalne czynności podnoszone są do rangi mitu. Nastoletniego Józefa szczególnie fascynuje Ojciec, postać wieloznaczna, która funkcjonuje na pograniczu świata żywych i umarłych. Zbiory opowiadań Sanatorium Pod Klepsydrą i Sklepy cynamonowe stanowią trudną do oddzielenia całość fabularną. W opowiadaniach utrwalony zostaje chylący się ku upadkowi świat, który dawał bohaterowi oparcie i bezpieczeństwo.

Sanatorium pod klepsydrą - zbiór

Zbiór opowiadań, wśród których znajdują się . takie słynne prozy Schulza jak "Księga", "Genialna epoka", "Wiosna", "Martwy sezon". Podobnie jak w "Sklepach cynamonowych" rzeczywistość poznajemy z perspektywy dorastającego chłopca. Józef mieszka w prowincjonalnym miasteczku, w którym łatwo można rozpoznać Drohobycz. Kultura polska miesza się tu z tradycją żydowską, przeszłość z przyszłością, a realność z mitem. Postacią, która spaja te wszystkie światy, jest Ojciec - mężczyzna pełen sprzeczności, w dziwaczny sposób uzależniony od kobiet, posiadający wgląd w świat pozamaterialny.

Sanatorium Pod Klepsydrą. Sklepy cynamonowe

Rzeczywistość opowiadań swobodnie miesza się z fantastyką. Przedmioty nabierają właściwości istot żywych, zwierzęta uzyskują cechy ludzkie, banalne czynności podnoszone są do rangi mitu. Mit ten ma na celu zachowanie, utrwalenie odchodzącego świata dającego bohaterowi oparcie i bezpieczeństwo. Opoką trwałości jest z jednej strony dom rodzinny i prowadzony przez schorowanego ojca sklep, z drugiej chyląca się ku upadkowi C. K. monarchia. Młodego Józefa szczególnie fascynuje Ojciec, postać wieloznaczna, funkcjonująca na pograniczu świata żywych i umarłych.

Sanatorium Pod Klepsydrą (zbiór)

Księga I Nazywam ją po prostu Księgą, bez żadnych określeń i epitetów, i jest w tej abstynencji i ograniczeniu bezradne westchnienie, cicha kapitulacja przed nieobojętnością transcendentu, gdyż żadne słowo, żadna aluzja nie potrafi zalśnić, zapachnieć, spłynąć tym dreszczem przestrachu, przeczuciem tej rzeczy bez nazwy, której sam pierwszy posmak na końcu języka przekracza pojemność naszego zachwytu. Cóż pomógłby patos przymiotników i napuszystość epitetów wobec tej rzeczy bez miary, wobec tej świetności bez rachuby. Czytelnik zresztą, czytelnik prawdziwy, na jakiego liczy ta powieść, zrozumie i tak, gdy mu spojrzę głęboko w oczy i na dnie samym zalśnię tym blaskiem. [...]Bruno SchulzUr. 12 lipca 1892 w Drohobyczu Zm. 19 listopada 1942 tamże Najważniejsze dzieła: Xięga bałwochwalcza (grafiki, 1920-1922), Sklepy cynamonowe (opowiadania, 1934), Sanatorium pod Klepsydrą (opowiadania, 1937) Prozaik i artysta-plastyk. Pochodził ze zasymilowanej rodziny żydowskiej. Studiował architekturę na Uniwersytecie Lwowskim, lecz nie ukończył jej z powodów zdrowotnych. W czasie I Wojny Światowej przez pewien czas uczęszczał do Akademii Sztuk Pięknych w Wiedniu. Później pracował w rodzinnym Drohobyczu jako nauczyciel. Schulz debiutował dzięki zainteresowaniu, jakie wobec jego prozy i osoby żywiła Zofia Nałkowska. W ogóle jego proza fascynowała innych pisarzy, takich jak Witkacy czy Gombrowicz. Po wojnie promotorami jego twórczości byli Artur Sandauer i Jerzy Ficowski. Zarówno proza, jak i prace plastyczne Schulza ujawniają tendencję do przekształcania rzeczywistości w mit bądź w wizję rodem ze snu, jak również silną fascynację erotyką o zabarwieniu masochistycznym. Groteskowy obraz świata sprzyjał przy tym okazjonalnym przebłyskom poczucia humoru. Najbardziej charakterystyczną cechą pisarstwa Schulza jest jednak język - gęsty, metaforyczny i poetycki. Schulz zginął w Drohobyczu podczas wojny, zastrzelony przez Niemca. Zaginął też wówczas rękopis jego niedokończonej powieści, zatytułowanej Mesjasz. W 2001 odnaleziono w Drohobyczu wykonane przez Schulza freski, przeniesione do Jerozolimy przez instytut Yad Vashem. Kupując książkę wspierasz fundację Nowoczesna Polska, która propaguje ideę wolnej kultury. Wolne Lektury to biblioteka internetowa, rozwijana pod patronatem Ministerstwa Edukacji Narodowej. W jej zbiorach znajduje się kilka tysięcy utworów, w tym wiele lektur szkolnych zalecanych do użytku przez MEN, które trafiły już do domeny publicznej. Wszystkie dzieła są odpowiednio opracowane - opatrzone przypisami oraz motywami.

Sanatorium Seksu 1: Igor seria erotyczna

Pierwsze opowiadanie z serii Sanatorium Seksu" autorstwa K. O. Thomas. Para narzeczonych, Igor i Asia, wyjeżdża do Portugalii na wymarzone wakacje. Zmęczony ciągłą pracą mężczyzna liczy, że przeżyją erotyczną przygodę życia, ale narzeczona wyprowadza go z błędu, oznajmiając, że czekają ich dwa tygodnie celibatu. Czy Igor skorzysta z propozycji pielęgniarki, która będzie chciała uleczyć jego spragnione uniesień ciało? I jaki wpływ na dalsze życie pary będzie miała decyzja o otworzeniu przez Igora Sanatorium Seksu?

Sanatorium Seksu 2: Marta, THELMA i louise seria erotyczna

Drugie opowiadanie z serii Sanatorium Seksu" autorstwa K. O. Thomas. Do Sanatorium Seksu przyjeżdża para, której życie erotyczne nie istnieje od dłuższego czasu. Czy pobyt w tym nietypowym miejscu sprawi, że w ich łóżku na powrót zapłonie płomień pożądania? Czy Igor, właściciel Sanatorium, odnajdzie ukojenie po rozstaniu z narzeczoną? Przypadkowe spotkanie z poznaną podczas wakacji w Portugalii Martą może być receptą na jego erotyczne udręki, ale czy mężczyzna będzie chciał się wyleczyć z uczucia do dawnej narzeczonej?

Sanatorium Seksu 3: Albufeira seria erotyczna

Trzecie opowiadanie z serii Sanatorium Seksu" autorstwa K. O. Thomas. Na drodze Igora staje tajemnicza kobieta skrywająca oblicze za karnawałową maską. Mężczyzna przypuszcza, że to jego była narzeczona, ale z każdym dniem jest tego coraz mniej pewny. W tym samym czasie w jego życiu pojawia się Marta, o której wielokrotnie śnił sny pełne erotycznych przygód. Która z kobiet otworzy dla Igora swe serce i czy Igor będzie umiał wybrać tylko jedną z nich?

Kate Orme is a young woman whose illusions of marital bliss are shattered when she comes face to face with the dark secret harbored by her fiancé, the wealthy and deceptively ebullient Denis. Kate decides to go ahead and by societys willingness to overlook such transgressions, nevertheless marries him. Years later, her son faces a moral crisis similar to the one that showed her his fathers moral weakness. With the precision, beauty, and sharp awareness of the cracks in upper-class New York society that made her one of the great writers of the twentieth century, Edith Wharton offers a subtle critique of the nature versus nurture debate that raged in the early 1900s. Sanctuary is a spare and moving investigation of the forces that impel human beings toward sin, self-doubt, and redemption.

Opowieść o mrocznej tajemnicy czterech kobiet i śledztwie, które wstrząsnęło pozornie spokojnym miasteczkiem Gdy na imprezie ginie licealista Daniel Whitman, powszechnie lubiany główny rozgrywający miejscowej drużyny, wszystko wskazuje na to, że to był nieszczęśliwy wypadek. Jednak w małej społeczności, gdzie każdy zna każdego, wszyscy wiedzą, że jego była dziewczyna Harper Fenn, również obecna na tragicznej imprezie, jest córką wiedźmy. Czy śmierć Daniela była rzeczywiście wypadkiem, czy może zemstą albo czymś jeszcze bardziej złowrogim? Plotki i domysły szybko przekształcają się w oskarżenia, a miasteczko ogarnia paranoja, doprowadzająca do polowania na czarownice. Sanctuary to trzymający w napięciu thriller o czarach, tajemnicach i niszczycielskiej sile matczynej miłości,w którym Wielkie kłamstewka łączą się z Totalną magią.

1936. Sanctuary Island is a crime novel by the pioneer of detective fiction Edgar Wallace (an adaption by Robert Curtis). Richard Horatio Edgar Wallace was born in London, England in 1875. He received his early education at St. Peters School and the Board School, but after a frenetic teens involving a rash engagement and frequently changing employment circumstances, Wallace went into the military. He served in the Royal West Kent Regiment in England and then as part of the Medical Staff Corps stationed in South Africa. Over the rest of his life, Wallace produced some 173 books and wrote 17 plays. These were largely adventure narratives with elements of crime or mystery, and usually combined a bombastic sensationalism with hammy violence.

Like most of the later ones even though this one is called Sanders it very much stars Lieutenant Augustus Bones Tibbetts. Employing his unique style of innocent and endearing humor, Bones has written to the newspapers The Surrey Star and The Middlesex Plain Dealer inviting the Foreign Secretary to pay a visit to the African territories which they administer. It is against the regulations and his boss Hamilton is furious. While world powers vie for colonial honors, Sanders and his assistants attempt to administer an uneasy peace in a climate of ju-ju and witch doctors, and all the while Bosambo, chief of the Ochori, watches closely. Sanders should be on the must-read list of every action-adventure junkie.

The book is actually a collection of short stories that are loosely tied together by Sanders himself, his steamship and an unlikely African chief called Bosambo. In the jungles of West Africa, Commissioner Sanders is the highest representative of the British crown. The health and safety of a quarter-million natives who speak countless languages and worship untold gods are his responsibility. Whether disciplining a boy king, expelling troublesome missionaries, or fighting to contain outbreaks of sleeping sickness and beri-beri, Sanders and his lieutenants must be quick, decisive, and fair. Offering readers an action-packed glimpse into a period of history that is often overlooked.

Colonial adventures in a 6 volume collection set on the Dark Continent. Sanders and Co. return to Africa (following the events in Bones in London) to bring the old Kings country under the Union Jack and to try and find what has happened to a missionary and his daughter. It is written in a delightfully humorous style. Sandi, the King-maker among other novels by Edgar Wallace conveys the paternal attitude that Englands officials felt toward the native tribes of Africa. Part of his famous African novels (Sanders of the River series), this volume is highly recommended for those who have read and enjoyed others in the series, and it would make for a worthy addition to any collection.

Sanditon And Other Miscellanea

Sanditon And Other Miscellanea contains: Plan of a Novel Sanditon The Watsons Cancelled Chapter of "Persuasion" Jane Austen was an English novelist known primarily for her six major novels, which interpret, critique and comment upon the British landed gentry at the end of the 18th century. Austen's plots often explore the dependence of women on marriage in the pursuit of favourable social standing and economic security. Her works critique the novels of sensibility of the second half of the 18th century and are part of the transition to 19th-century literary realism.

Sanditon. The Watsons. Unfinished fiction

These two short works show Austen experimenting with a variety of different literary styles and exploring a range of social classes and settings. Written in the last months of Austens life, the uncompleted novel Sanditon is set in a newly established seaside resort, with a glorious cast of hypochondriacs and speculators,and shows the author contemplating a changing society with a mixture of scepticism and amusement. The Watsons is a delightful fragment, whose spirited heroine Emma Watson finds her marriage opportunities restricted by poverty and pride.

Sandomierskie Stare Miasto w granicach nieistniejących już murów obronnych zachowało nienaruszony średniowieczny plan zabudowy. Rynek zaś to jakby serce średniowiecznego miasta lokowanego na prawie niemieckim, magdeburskim, ku któremu zmierzają arterie ulic, czy przylegają place. Zanim jednak powstawało takie miasto, ludzie wznosili osadę o charakterze przede wszystkim targowym, później będącą także ośrodkiem rzemieślniczym. Bo miasto takie właśnie funkcje w dawnych czasach pełniło. Funkcje obronne należały do grodu, dziś niesłusznie i w sposób nieuprawniony uważanego za synonim miasta. Gród był czym innym, miasto czym innym. Mógł istnieć gród, obok którego nigdy nie rozwinęło się miasto. Mogło miasto powstać samodzielnie i tak właśnie większość polskich miast powstała, nie rozwijając się stopniowo z podgrodzi, lecz była lokowana na surowym korzeniu. Dlatego, jeśli można mówić o grodzie Sandomierzu, Poznaniu, Wrocławiu, to bzdurą będzie mówienie o grodzie Stalowej Woli, czy Kielcach. A w Krakowie grodem był Wawel... W Sandomierzu jak i we wszystkich innych naszych stołecznych miastach Gnieźnie, Poznaniu, Krakowie, Wrocławiu, Płocku najpierw powstał gród, a potem w jego pobliżu wyrosło podgrodzie, które z czasem przekształciło się w miasto. Po raz pierwszy Sandomierz uzyskał lokację na prawie magdeburskim przed 1227 rokiem, co miało ogromny wpływ na rozwój miasta. Data ta, choć nie jest potwierdzona żadnym zachowanym dokumentem, wynika z faktu fundacji w roku 1226 drugiego po krakowskim klasztoru dominikanów, a jak wiadomo, w tamtych czasach, dominikanie osiedlali się wyłącznie w znaczniejszych miastach, nigdy w osadach typu wiejskiego.

Jedno z najstarszych miast w Polsce, gdzie ciągłość osadnictwa trwa nieprzerwanie od około 6500 lat, prócz chwalebnej historii, prócz wielkiego znaczenia w dziejach Polski, roli jednej z kolebek naszej ojczystej tradycji, kultury, państwowości i religijności przechowuje tak w pamięci swoich mieszkańców, jak i na kartach starodawnych ksiąg liczne opowieści o zjawach, duchach, upiorach, o zdarzeniach strasznych, nadzwyczajnych oraz o znakach niezwykłych i groźnych. W książce znajdują się bardzo intrygujące opowieści z dreszczykiem oparte nie tylko na wątkach legendarnych, ale także i na faktach. Treść: O Mariackim Stoku, demonicznej owieczce i kościele, który się zapadł pod ziemię, Urodzony Łukasz Słupecki, opętany przez demona i sandomierski bies...

Sandomiria Demonicum. O traktatach demonologicznych Andrzeja Sarwy

"Sandomiria Demonicum. O traktatach demonologicznych Andrzeja Sarwy", której autorem jest Tomek Miłowicki, to wyjątkowa rozprawa naukowa, która zabiera nas w podróż do tajemniczego świata XVII-wiecznej Europy. Ta fascynująca książka, oparta na dogłębnych badaniach i opisach z ponad dwustu różnych źródeł, odsłania przed nami kulisy demonologii, alchemii, rytuałów i obsesyjnych praktyk, które charakteryzowały ten okres. Autor przeprowadza gruntowną analizę tendencji okultystycznych, które wpłynęły na ówczesne europejskie społeczeństwo. W książce rozkwitają mitologie demonicznych istot, które wywarły wpływ na życie ludzi. Czytelnik odkrywa także fascynujący świat alchemii, która była popularna w tamtych czasach i często była elementem tajemniczych eksperymentów. Niezwykle ważnym aspektem książki są opisy sadystycznych obsesji i tajemniczych rytuałów, które często wzbudzały przerażenie wśród ludności tamtych czasów. "Sandomiria Demonicum" to wynik rozległych badań naukowych, obejmujących literaturę, antropologię, religioznawstwo i okultyzm. Ta praca stanowi cenne źródło wiedzy, pozwalając nam na lepsze zrozumienie fascynującej, choć przerażającej epoki w historii Europy. Ta książka to nie tylko naukowa rozprawa, ale także fascynująca podróż w mroczny świat przeszłości, który kształtował to, co dzisiaj nazywamy historią i kulturą. Warto podkreślić, że "Sandomiria Demonicum" szczegółowo omawia traktaty demonologiczne autorstwa Andrzeja Sarwy, co czyni tę publikację jeszcze bardziej wartościową dla badaczy i miłośników historii okultyzmu.

Jolanta Grotowska-Leder, Katarzyna Roszak

Książka dotyczy wsparcia udzielanego w trudnych sytuacjach życiowych w ramach rodziny trzypokoleniowej, powiązanego z przemianami wynikającymi z wyzwań demograficznych i zmian modelu polityki społecznej. Autorki skoncentrowały się na roli środkowej generacji jako źródle pomocy dzieciom i rodzicom, wykorzystując mało znaną w Polsce koncepcję sandwich generation. Zastosowały podejście jakościowe, które pozwoliło ujawnić nie tylko duże zróżnicowanie wzorów i form świadczonego wsparcia, lecz także stosowanych strategii pomagania i motywów jego świadczenia. Publikacja adresowana jest do specjalistów z zakresu socjologii rodziny, pracowników systemu wsparcia społecznego i pomocy społecznej, pracowników socjalnych, psychologów i polityków społecznych, jak również pracowników organizacji pozarządowych ukierunkowanych na wsparcie rodziny.

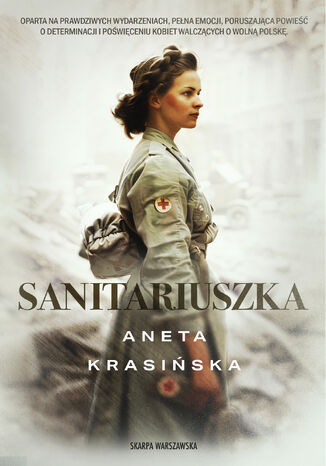

Oparta na prawdziwych wydarzeniach, pełna emocji, poruszająca powieść o determinacji i poświęceniu kobiet walczących o wolną Polskę. Wybuch II wojny światowej i wieloletnia okupacja Polski krzyżuje plany dobrze zapowiadającej się pianistce - Amelii Bogdańskiej. Talent odziedziczony po brutalnie zabitym przez nazistów ojcu nie może rozkwitnąć. By zarobić na utrzymanie, kobieta ima się różnych zajęć, choć wciąż marzy o koncertach w wolnej Europie. Za sprawą młodszych braci, którzy decydują się przystąpić do powstania, zaczyna zastanawiać się, w jaki sposób może ich chronić. To prowadzi do rozlicznych kłótni między rodzeństwem i do podjęcia przez Amelię zaskakującej decyzji, która na zawsze odmieni jej los...

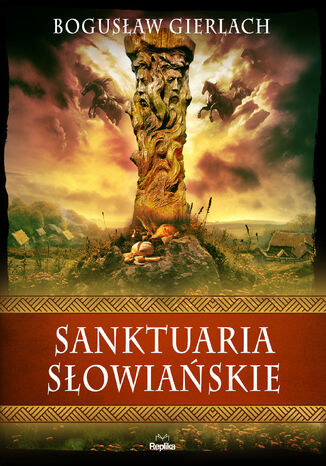

MIEJSCA KULTU BÓSTW ZWIĄZANE Z NAJDAWNIEJSZĄ PRZESZŁOŚCIĄ ZIEM POLSKICH ORAZ SŁOWIAŃSZCZYZNY ZACHODNIEJ W tym wyjątkowym opracowaniu znalazł się nie tylko szeroki zbiór opisów samych sanktuariów. Omówione zostały także rozmaite zagadnienia z zakresu pochówków, wierzeń i demonologii. W sposób szczególny autor wyróżnia zwyczaje, które przetrwały do dnia dzisiejszego. Poza samymi sanktuariami i związaną z nimi obyczajowością snuje rozważania o warunkach politycznych, ekonomicznych i społecznych panujących na omawianych obszarach kultury dawnych Słowian. Bogusław Gierlach (1930-2007) doktor habilitowany nauk historycznych w specjalnościach archeologia i historia religii. Uczestniczył w badaniach terenowych m.in. w Wyszogrodzie, Pułtusku, Wiślicy i na Polach Grunwaldzkich oraz w Szwajcarii. Kierował Pracownią Religioznawstwa w Wyższej Szkole Pedagogicznej w Siedlcach, gdzie następnie został dziekanem Wydziału Pedagogiki i Kultury.