Категорії

Електронні книги

-

Бізнес та економіка

- Біткойн

- Ділова жінка

- Коучинг

- Контроль

- Електронний бізнес

- Економіка

- Фінанси

- Фондова біржа та інвестиції

- Особисті компетенції

- Комп'ютер в офісі

- Комунікація та переговори

- Малий бізнес

- Маркетинг

- Мотивація

- Мультимедійне навчання

- Нерухомість

- Переконання та НЛП

- Податки

- Соціальна політика

- Порадники

- Презентації

- Лідерство

- Зв'язки з громадськістю

- Звіти, аналізи

- Секрет

- Соціальні засоби комунікації

- Продаж

- Стартап

- Ваша кар'єра

- Управління

- Управління проектами

- Людські ресурси (HR)

-

Для дітей

-

Для молоді

-

Освіта

-

Енциклопедії, словники

-

Електронна преса

- Architektura i wnętrza

- Безпека життєдіяльності

- Biznes i Ekonomia

- Будинок та сад

- Електронний бізнес

- Ekonomia i finanse

- Езотерика

- Фінанси

- Особисті фінанси

- Бізнес

- Фотографія

- Інформатика

- Відділ кадрів та оплата праці

- Для жінок

- Комп'ютери, Excel

- Бухгалтерія

- Культура та література

- Наукові та академічні

- Охорона навколишнього середовища

- Впливові

- Освіта

- Податки

- Подорожі

- Психологія

- Релігія

- Сільське господарство

- Ринок книг і преси

- Транспорт та спедиція

- Здоров'я та краса

-

Історія

-

Інформатика

- Офісні застосунки

- Бази даних

- Біоінформатика

- Бізнес ІТ

- CAD/CAM

- Digital Lifestyle

- DTP

- Електроніка

- Цифрова фотографія

- Комп'ютерна графіка

- Ігри

- Хакування

- Hardware

- IT w ekonomii

- Наукові пакети

- Шкільні підручники

- Основи комп'ютера

- Програмування

- Мобільне програмування

- Інтернет-сервери

- Комп'ютерні мережі

- Стартап

- Операційні системи

- Штучний інтелект

- Технологія для дітей

- Вебмайстерність

-

Інше

-

Іноземні мови

-

Культура та мистецтво

-

Шкільні читанки

-

Література

- Антології

- Балада

- Біографії та автобіографії

- Для дорослих

- Драми

- Журнали, щоденники, листи

- Епос, епопея

- Нарис

- Наукова фантастика та фантастика

- Фельєтони

- Художня література

- Гумор, сатира

- Інше

- Класичний

- Кримінальний роман

- Нехудожня література

- Художня література

- Mity i legendy

- Лауреати Нобелівської премії

- Новели

- Побутовий роман

- Okultyzm i magia

- Оповідання

- Спогади

- Подорожі

- Оповідна поезія

- Поезія

- Політика

- Науково-популярна

- Роман

- Історичний роман

- Проза

- Пригодницька

- Журналістика

- Роман-репортаж

- Romans i literatura obyczajowa

- Сенсація

- Трилер, жах

- Інтерв'ю та спогади

-

Природничі науки

-

Соціальні науки

-

Шкільні підручники

-

Науково-популярна та академічна

- Археологія

- Bibliotekoznawstwo

- Кінознавство / Теорія кіно

- Філологія

- Польська філологія

- Філософія

- Finanse i bankowość

- Географія

- Економіка

- Торгівля. Світова економіка

- Історія та археологія

- Історія мистецтва і архітектури

- Культурологія

- Мовознавство

- літературні студії

- Логістика

- Математика

- Ліки

- Гуманітарні науки

- Педагогіка

- Навчальні засоби

- Науково-популярна

- Інше

- Психологія

- Соціологія

- Театральні студії

- Богослов’я

- Економічні теорії та науки

- Transport i spedycja

- Фізичне виховання

- Zarządzanie i marketing

-

Порадники

-

Ігрові посібники

-

Професійні та спеціальні порадники

-

Юридична

- Безпека життєдіяльності

- Історія

- Дорожній кодекс. Водійські права

- Юридичні науки

- Охорона здоров'я

- Загальне, компендіум

- Академічні підручники

- Інше

- Закон про будівництво і житло

- Цивільне право

- Фінансове право

- Господарське право

- Господарське та комерційне право

- Кримінальний закон

- Кримінальне право. Кримінальні злочини. Кримінологія

- Міжнародне право

- Міжнародне та іноземне право

- Закон про охорону здоров'я

- Закон про освіту

- Податкове право

- Трудове право та законодавство про соціальне забезпечення

- Громадське, конституційне та адміністративне право

- Кодекс про шлюб і сім'ю

- Аграрне право

- Соціальне право, трудове право

- Законодавство Євросоюзу

- Промисловість

- Сільське господарство та захист навколишнього середовища

- Словники та енциклопедії

- Державні закупівлі

- Управління

-

Путівники та подорожі

- Африка

- Альбоми

- Південна Америка

- Центральна та Північна Америка

- Австралія, Нова Зеландія, Океанія

- Австрія

- Азії

- Балкани

- Близький Схід

- Болгарія

- Китай

- Хорватія

- Чеська Республіка

- Данія

- Єгипет

- Естонія

- Європа

- Франція

- Гори

- Греція

- Іспанія

- Нідерланди

- Ісландія

- Литва

- Латвія

- Mapy, Plany miast, Atlasy

- Мініпутівники

- Німеччина

- Норвегія

- Активні подорожі

- Польща

- Португалія

- Інше

- Przewodniki po hotelach i restauracjach

- Росія

- Румунія

- Словаччина

- Словенія

- Швейцарія

- Швеція

- Світ

- Туреччина

- Україна

- Угорщина

- Велика Британія

- Італія

-

Психологія

- Філософія життя

- Kompetencje psychospołeczne

- Міжособистісне спілкування

- Mindfulness

- Загальне

- Переконання та НЛП

- Академічна психологія

- Психологія душі та розуму

- Психологія праці

- Relacje i związki

- Батьківство та дитяча психологія

- Вирішення проблем

- Інтелектуальний розвиток

- Секрет

- Сексуальність

- Спокушання

- Зовнішній вигляд та імідж

- Філософія життя

-

Релігія

-

Спорт, фітнес, дієти

-

Техніка і механіка

Аудіокниги

-

Бізнес та економіка

- Біткойн

- Ділова жінка

- Коучинг

- Контроль

- Електронний бізнес

- Економіка

- Фінанси

- Фондова біржа та інвестиції

- Особисті компетенції

- Комунікація та переговори

- Малий бізнес

- Маркетинг

- Мотивація

- Нерухомість

- Переконання та НЛП

- Податки

- Соціальна політика

- Порадники

- Презентації

- Лідерство

- Зв'язки з громадськістю

- Секрет

- Соціальні засоби комунікації

- Продаж

- Стартап

- Ваша кар'єра

- Управління

- Управління проектами

- Людські ресурси (HR)

-

Для дітей

-

Для молоді

-

Освіта

-

Енциклопедії, словники

-

Електронна преса

-

Історія

-

Інформатика

-

Інше

-

Іноземні мови

-

Культура та мистецтво

-

Шкільні читанки

-

Література

- Антології

- Балада

- Біографії та автобіографії

- Для дорослих

- Драми

- Журнали, щоденники, листи

- Епос, епопея

- Нарис

- Наукова фантастика та фантастика

- Фельєтони

- Художня література

- Гумор, сатира

- Інше

- Класичний

- Кримінальний роман

- Нехудожня література

- Художня література

- Mity i legendy

- Лауреати Нобелівської премії

- Новели

- Побутовий роман

- Okultyzm i magia

- Оповідання

- Спогади

- Подорожі

- Поезія

- Політика

- Науково-популярна

- Роман

- Історичний роман

- Проза

- Пригодницька

- Журналістика

- Роман-репортаж

- Romans i literatura obyczajowa

- Сенсація

- Трилер, жах

- Інтерв'ю та спогади

-

Природничі науки

-

Соціальні науки

-

Науково-популярна та академічна

-

Порадники

-

Професійні та спеціальні порадники

-

Юридична

-

Путівники та подорожі

-

Психологія

- Філософія життя

- Міжособистісне спілкування

- Mindfulness

- Загальне

- Переконання та НЛП

- Академічна психологія

- Психологія душі та розуму

- Психологія праці

- Relacje i związki

- Батьківство та дитяча психологія

- Вирішення проблем

- Інтелектуальний розвиток

- Секрет

- Сексуальність

- Спокушання

- Зовнішній вигляд та імідж

- Філософія життя

-

Релігія

-

Спорт, фітнес, дієти

-

Техніка і механіка

Відеокурси

-

Бази даних

-

Big Data

-

Biznes, ekonomia i marketing

-

Кібербезпека

-

Data Science

-

DevOps

-

Для дітей

-

Електроніка

-

Графіка / Відео / CAX

-

Ігри

-

Microsoft Office

-

Інструменти розробки

-

Програмування

-

Особистісний розвиток

-

Комп'ютерні мережі

-

Операційні системи

-

Тестування програмного забезпечення

-

Мобільні пристрої

-

UX/UI

-

Веброзробка, Web development

-

Управління

Подкасти

- Електронні книги

- Інформатика

- Хакування

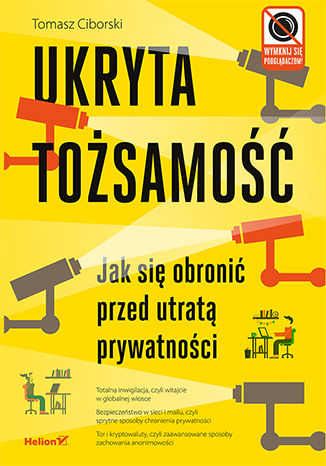

- Ukryta tożsamość. Jak się obronić przed utratą prywatności

Деталі електронної книги

Wymknij się podglądaczom!

- Totalna inwigilacja, czyli witajcie w globalnej wiosce

- Bezpieczeństwo w sieci i mailu, czyli sprytne sposoby chronienia prywatności

- Tor i kryptowaluty, czyli zaawansowane sposoby zachowania anonimowości

Żyjemy w globalnej wiosce. Sieć WWW dokładnie oplotła świat - kawiarenki internetowe są w peruwiańskiej dżungli i wioskach Pigmejów, a łącza satelitarne mają nawet stacje badawcze na Antarktydzie. Wszechobecność internetu jest oczywiście szalenie wygodna… ale ma to też swoje konsekwencje. Każde Twoje wejście do sieci jest rejestrowane. Analizie poddawane są Twoje preferencje w wyborze stron, na ekranie wyświetlają Ci się dobrane do nich reklamy, a każdy w miarę sprawny haker mógłby bez trudu dotrzeć do Twoich prywatnych e-maili. Niezbyt miła perspektywa, prawda?

Na szczęście istnieją sposoby ochrony swojej prywatności w sieci. Jeśli chcesz je poznać i poczuć się bezpiecznie, sięgnij po tę książkę. Znajdziesz w niej mnóstwo metod zacierania własnych śladów. Dowiesz się, jak pozostać anonimowym podczas przeglądania sieci i jak szyfrować swoje wiadomości e-mail (lub korzystać z alternatywnych metod ich przesyłania). Zorientujesz się, jak działa undergroundowy bliźniak Internetu, czyli Tor. Sprawdzisz, co można kupić za bitcoiny. Odkryjesz także, jak zapewnić bezpieczeństwo Twoim urządzeniom i nie dać wykraść sobie żadnych danych. Nie daj się złapać w sieć!

- Inwigilacja globalna i lokalna

- Naucz się otwartego oprogramowania

- Bezpieczne przeglądanie internetu

- Poczta i szyfrowanie wiadomości

- Bitmessage — alternatywa dla e-maili

- W mrokach cebulowej sieci

- Kryptowaluty i pieniądz wirtualny

- Bezpieczeństwo dysków i partycji dyskowych

- Bezpieczeństwo mobilne

- Jeszcze więcej sposobów na ochronę prywatności — komunikatory internetowe, sieci I2P i VPN

- Wszystko w jednym — Linux Tails

Naucz się dobrze pilnować swoich danych!

Podziękowania (7)

Rozdział 1. Witajcie, obywatele świata (9)

- Źródła globalnej inwigilacji (10)

- PRISM (11)

- XKEYSCORE (13)

- Tempora (15)

- Boundless Informant (16)

- Krajowe systemy inwigilacji (16)

- Sytuacja w Polsce (17)

- Inwigilacja w praktyce (17)

- Udział prywatnych korporacji (19)

- Czy można obronić się przed inwigilacją? (20)

Rozdział 2. Naucz się otwartego oprogramowania (21)

- Otwartoźródłowy, czyli jaki? (22)

- Zalety oprogramowania otwartoźródłowego (22)

- Linux - open source na 100% (23)

- Zalety (i... cóż: wady) Linuksa jako systemu operacyjnego (24)

- Bezpieczeństwo w systemie Linux (25)

- Linux z płyty na dobry początek (26)

- Wybór dystrybucji standardowej (30)

- Czy zmiana systemu operacyjnego jest potrzebna? (36)

- BSD - alternatywa dla Linuksa (36)

- BSD bardziej niezależny (37)

- Zalety i wady FreeBSD jako systemu operacyjnego (37)

Rozdział 3. Bezpieczne przeglądanie internetu (41)

- Po pierwsze, bezpieczeństwo przeglądarki (41)

- Dodatkowe rozszerzenia (42)

- Dodatkowe opcje bezpieczeństwa przeglądarki (47)

- Naprzód, zdobywajmy internet! (48)

- Prawie Google, ale nie Google (49)

- Ixquick jako osobna wyszukiwarka (53)

- DuckDuckGo - "Google Cię śledzi, my nie" (54)

- Podróżuj po świecie z OpenStreetMap (55)

- Przestroga na zakończenie rozdziału (56)

Rozdział 4. Poczta i szyfrowanie wiadomości (59)

- Gdzie trzymać pocztę? (59)

- Rzecz o szyfrowaniu korespondencji. Współczesne algorytmy (60)

- Instalacja programu GNU Privacy Guard (62)

- Linux (63)

- BSD (63)

- Microsoft Windows (63)

- OS X (64)

- Podstawy obsługi GPG (64)

- Generowanie nowej pary kluczy (65)

- Eksportowanie swojego klucza publicznego (66)

- Importowanie kluczy (67)

- Eksport i import kluczy prywatnych (68)

- Szyfrowanie i deszyfrowanie plików (68)

- Dodawanie podpisów cyfrowych (71)

- Integracja GPG z programami pocztowymi (72)

- Instalacja rozszerzenia Enigmail (72)

- Wysyłanie zabezpieczonych wiadomości (73)

- Odbieranie zabezpieczonych wiadomości (74)

- Krótkie podsumowanie (75)

Rozdział 5. Bitmessage. Alternatywa dla e-maili (77)

- Istota Bitmessage. Magia sieci peer-to-peer (77)

- Korzystanie z sieci Bitmessage (79)

- Nasze pierwsze konto Bitmessage (80)

- Wysyłanie i odbieranie wiadomości - jak to w ogóle działa? (81)

- Listy mailingowe i chany - dwie ciekawe funkcje (84)

- Odzyskiwanie kont Bitmessage (86)

- Usuwanie kont Bitmessage (87)

- Bramka Bitmessage.ch - dlaczego jej unikać? (87)

- Bezpieczeństwo i ochrona tożsamości w Bitmessage (88)

Rozdział 6. W mrokach cebulowej sieci (91)

- Podstawy obsługi Tora (92)

- Jak pobrać i zainstalować Tora? (95)

- Tor nie działa poprawnie. Jak żyć, co robić? (96)

- Przeglądanie internetu Tor Browserem (97)

- Konfiguracja programów sieciowych do pracy z Torem (99)

- Ukryte usługi (101)

- Jak funkcjonują ukryte usługi? (102)

- Kilka ciekawych ukrytych usług (103)

- Konfiguracja własnej ukrytej usługi (104)

- Pomoc w rozwijaniu sieci Tor (106)

- Aspekty prawne Tora (108)

Rozdział 7. Kryptowaluty i pieniądz wirtualny (109)

- Bitcoin jako waluta (110)

- Mechanizm funkcjonowania sieci bitcoin (111)

- Bloki i podaż bitcoinów (112)

- Bezpieczeństwo sieci bitcoin (113)

- Ściąganie pierwszego klienta bitcoin (114)

- Tworzenie konta bitcoin (114)

- Odbieranie i nadawanie przelewów (116)

- Przenoszenie i odzyskiwanie adresów (118)

- Usuwanie adresów bitcoin (118)

- Konfiguracja programu do pracy z Torem (118)

- Gospodarka i bitcoin (119)

- Profesjonalny handel bitcoinami (120)

- Gdzie kupować za bitcoiny? (122)

- Sytuacja prawna bitcoina (123)

- Inne kryptowaluty (124)

Rozdział 8. Bezpieczeństwo dysków i partycji dyskowych (125)

- Po co szyfrować dyski i partycje? (125)

- Linux gwarantem bezpieczeństwa (126)

- Jak funkcjonują dyski i partycje? (127)

- Partycjonowanie dysków (128)

- Czas na szyfrowanie (130)

- Dostęp do zaszyfrowanej partycji (131)

- Szyfrowanie partycji domowej Linuksa (132)

- Bezpieczeństwo szyfrowania (133)

Rozdział 9. Mission Impossible. Bezpieczeństwo mobilne (135)

- Mobilne systemy operacyjne (135)

- Strzeż się jabłek z Krzemowej Doliny! (136)

- Bezpieczny system operacyjny (136)

- Bezpieczeństwo systemu operacyjnego (138)

- Bezpieczne źródło aplikacji (139)

- AFWall+, czyli firewall dla naszego sprzętu (140)

- Orbot - implementacja Tora dla systemów Android (141)

- Android i szyfrowanie wiadomości (142)

- Aplikacje, aplikacje (143)

- Bezpieczeństwo telefonii i połączeń (144)

- Podstawowe zagrożenia sieci komórkowej (145)

- Połączenia internetowe (146)

- Co dwa telefony, to nie jeden (148)

Rozdział 10. Jeszcze więcej sposobów na prywatność (151)

- Komunikatory internetowe (151)

- Cryptocat - warto rozmawiać. Bezpiecznie (152)

- TorChat - cebulkowe rozmowy peer-to-peer (154)

- Pidgin i szyfrowanie czatów (155)

- Anonimowa sieć I2P (156)

- Mechanizm funkcjonowania I2P (157)

- Co lepsze - Tor czy I2P? (158)

- Instalacja i korzystanie z I2P (159)

- Wirtualne sieci prywatne (160)

Rozdział 11. Wszystko w jednym. Linux Tails (163)

- Podstawowe cechy Tailsa (163)

- Ściągnięcie systemu i zamontowanie na nośniku danych (164)

- Linux (164)

- Microsoft Windows (165)

- OS X (165)

- Ładujemy Tailsa! (165)

- Korzystanie z Tailsa. Podstawy (168)

- Pulpit główny GNOME (168)

- Konfiguracja połączenia internetowego (169)

- Sieć Tor (169)

- GPG i szyfrowanie (171)

- Bezpieczne wymazywanie plików (172)

- Tworzenie stałej partycji Tailsa na dysku wymiennym (173)

- Wyłączanie Tailsa (173)

- Spis najważniejszych programów Tailsa (174)

- Sieci komputerowe (174)

- Szyfrowanie i prywatność (174)

- Inne (175)

Skorowidz (177)

- Назва: Ukryta tożsamość. Jak się obronić przed utratą prywatności

- Автор: Tomasz Ciborski

- ISBN: 978-83-283-1992-9, 9788328319929

- Дата видання: 2015-07-13

- Формат: Eлектронна книга

- Ідентифікатор видання: ukryto

- Видавець: Helion