Kategorien

-

- Bitcoin

- Geschäftsfrau

- Coaching

- Controlling

- E-Business

- Ökonomie

- Finanzen

- Börse und Investitionen

- Persönliche Kompetenzen

- Computer im Büro

- Kommunikation und Verhandlungen

- Kleines Unternehmen

- Marketing

- Motivation

- Multimedia-Training

- Immobilien

- Überzeugung und NLP

- Steuern

- Sozialpolitik

- Handbȕcher

- Präsentationen

- Führung

- Public Relation

- Berichte, Analysen

- Geheimnis

- Social Media

- Verkauf

- Start-up

- Ihre Karriere

- Management

- Projektmanagement

- Personal (HR)

-

- Architektura i wnętrza

- Sicherheit und Gesundheit am Arbeitsplatz

- Biznes i Ekonomia

- Haus und Garten

- E-Business

- Ekonomia i finanse

- Esoterik

- Finanzen

- Persönliche Finanzen

- Unternehmen

- Fotografie

- Informatik

- HR und Gehaltsabrechnung

- Frauen

- Computer, Excel

- Buchhaltung

- Kultur und Literatur

- Wissenschaftlich und akademisch

- Umweltschutz

- meinungsbildend

- Bildung

- Steuern

- Reisen

- Psychologie

- Religion

- Landwirtschaft

- Buch- und Pressemarkt

- Transport und Spedition

- Gesundheit und Schönheit

-

- Office-Programme

- Datenbank

- Bioinformatik

- IT Branche

- CAD/CAM

- Digital Lifestyle

- DTP

- Elektronik

- Digitale Fotografie

- Computergrafik

- Spiele

- Hacking

- Hardware

- IT w ekonomii

- Wissenschaftliche Pakete

- Schulbücher

- Computergrundlagen

- Programmierung

- Mobile-Programmierung

- Internet-Server

- Computernetzwerke

- Start-up

- Betriebssysteme

- Künstliche Inteligenz

- Technik für Kinder

- Webmaster

-

- Anthologien

- Ballade

- Biografien und Autobiografien

- Für Erwachsene

- Drama

- Tagebücher, Memoiren, Briefe

- Epos

- Essay

- Science Fiction

- Felietonys

- Fiktion

- Humor, Satire

- Andere

- Klassisch

- Krimi

- Sachbücher

- Belletristik

- Mity i legendy

- Nobelpreisträger

- Kurzgeschichten

- Gesellschaftlich

- Okultyzm i magia

- Erzählung

- Erinnerungen

- Reisen

- Gedicht

- Poesie

- Politik

- Populärwissenschaftlich

- Roman

- Historischer Roman

- Prosa

- Abenteuer

- Journalismus

- Reportage

- Romans i literatura obyczajowa

- Sensation

- Thriller, Horror

- Interviews und Erinnerungen

-

- Archäologie

- Bibliotekoznawstwo

- Filmwissenschaft

- Philologie

- Polnische Philologie

- Philosophie

- Finanse i bankowość

- Erdkunde

- Wirtschaft

- Handel. Weltwirtschaft

- Geschichte und Archäologie

- Kunst- und Architekturgeschichte

- Kulturwissenschaft

- Linguistik

- Literaturwissenschaft

- Logistik

- Mathematik

- Medizin

- Geisteswissenschaften

- Pädagogik

- Lehrmittel

- Populärwissenschaftlich

- Andere

- Psychologie

- Soziologie

- Theatrologie

- Teologie

- Theorien und Wirtschaftswissenschaften

- Transport i spedycja

- Sportunterricht

- Zarządzanie i marketing

-

- Sicherheit und Gesundheit am Arbeitsplatz

- Geschichte

- Verkehrsregeln. Führerschein

- Rechtswissenschaften

- Gesundheitswesen

- Allgemeines. Wissenskompendium

- akademische Bücher

- Andere

- Bau- und Wohnungsrecht

- Zivilrecht

- Finanzrecht

- Wirtschaftsrecht

- Wirtschafts- und Handelsrecht

- Strafrecht

- Strafrecht. Kriminelle Taten. Kriminologie

- Internationales Recht

- Internationales und ausländisches Recht

- Gesundheitsschutzgesetz

- Bildungsrecht

- Steuerrecht

- Arbeits- und Sozialversicherungsrecht

- Öffentliches, Verfassungs- und Verwaltungsrecht

- Familien- und Vormundschaftsrecht

- Agrarrecht

- Sozialrecht, Arbeitsrecht

- EU-Recht

- Industrie

- Agrar- und Umweltschutz

- Wörterbücher und Enzyklopädien

- Öffentliche Auftragsvergabe

- Management

-

- Afrika

- Alben

- Südamerika

- Mittel- und Nordamerika

- Australien, Neuseeland, Ozeanien

- Österreich

- Asien

- Balkan

- Naher Osten

- Bulgarien

- China

- Kroatien

- Tschechische Republik

- Dänemark

- Ägypten

- Estland

- Europa

- Frankreich

- Berge

- Griechenland

- Spanien

- Niederlande

- Island

- Litauen

- Lettland

- Mapy, Plany miast, Atlasy

- Miniführer

- Deutschland

- Norwegen

- Aktive Reisen

- Polen

- Portugal

- Andere

- Przewodniki po hotelach i restauracjach

- Russland

- Rumänien

- Slowakei

- Slowenien

- Schweiz

- Schweden

- Welt

- Türkei

- Ukraine

- Ungarn

- Großbritannien

- Italien

-

- Lebensphilosophien

- Kompetencje psychospołeczne

- zwischenmenschliche Kommunikation

- Mindfulness

- Allgemeines

- Überzeugung und NLP

- Akademische Psychologie

- Psychologie von Seele und Geist

- Arbeitspsychologie

- Relacje i związki

- Elternschafts- und Kinderpsychologie

- Problemlösung

- Intellektuelle Entwicklung

- Geheimnis

- Sexualität

- Verführung

- Aussehen ind Image

- Lebensphilosophien

-

- Bitcoin

- Geschäftsfrau

- Coaching

- Controlling

- E-Business

- Ökonomie

- Finanzen

- Börse und Investitionen

- Persönliche Kompetenzen

- Kommunikation und Verhandlungen

- Kleines Unternehmen

- Marketing

- Motivation

- Immobilien

- Überzeugung und NLP

- Steuern

- Sozialpolitik

- Handbȕcher

- Präsentationen

- Führung

- Public Relation

- Geheimnis

- Social Media

- Verkauf

- Start-up

- Ihre Karriere

- Management

- Projektmanagement

- Personal (HR)

-

- Anthologien

- Ballade

- Biografien und Autobiografien

- Für Erwachsene

- Drama

- Tagebücher, Memoiren, Briefe

- Epos

- Essay

- Science Fiction

- Felietonys

- Fiktion

- Humor, Satire

- Andere

- Klassisch

- Krimi

- Sachbücher

- Belletristik

- Mity i legendy

- Nobelpreisträger

- Kurzgeschichten

- Gesellschaftlich

- Okultyzm i magia

- Erzählung

- Erinnerungen

- Reisen

- Poesie

- Politik

- Populärwissenschaftlich

- Roman

- Historischer Roman

- Prosa

- Abenteuer

- Journalismus

- Reportage

- Romans i literatura obyczajowa

- Sensation

- Thriller, Horror

- Interviews und Erinnerungen

-

- Archäologie

- Philosophie

- Wirtschaft

- Handel. Weltwirtschaft

- Geschichte und Archäologie

- Kunst- und Architekturgeschichte

- Kulturwissenschaft

- Literaturwissenschaft

- Mathematik

- Medizin

- Geisteswissenschaften

- Pädagogik

- Lehrmittel

- Populärwissenschaftlich

- Andere

- Psychologie

- Soziologie

- Teologie

- Zarządzanie i marketing

-

- Lebensphilosophien

- zwischenmenschliche Kommunikation

- Mindfulness

- Allgemeines

- Überzeugung und NLP

- Akademische Psychologie

- Psychologie von Seele und Geist

- Arbeitspsychologie

- Relacje i związki

- Elternschafts- und Kinderpsychologie

- Problemlösung

- Intellektuelle Entwicklung

- Geheimnis

- Sexualität

- Verführung

- Aussehen ind Image

- Lebensphilosophien

Obóz tenisowy to niezła szkoła życia. Można się dowiedzieć, jak polubić kolegę-snoba. Albo jak uwolnić białogłowę z objęć wampira. Lub jak pogadać z dziewczyną tak po prostu, jak z człowiekiem, a nie obiektem westchnień. Słowem dwa tygodnie intensywnych treningów i jesteś o jakieś 5 lat starszy! Nawet jeśli nie urosłeś ani o milimetr.

W książce Kobiety Kuszelewskiej prosta kobiecina prowincjonalna, "mamuleczka", udziela reprymendy nie dosyć ostrożnemu wysokiemu dygnitarzowi konspiracji. "Podziemny oficer odruchowo sprężył się na baczność". I my tak robimy, zamykając przeczytaną książkę. Melchior Wańkowicz, Książka o kobietach w Polsce ("Wiadomości", 6 X 1946) Dziwy życia Stanisławy Kuszelewskiej, to książka napisana przez autorkę o dużych umiejętnościach. Zawarte w niej realia są najświeższej daty, dotyczą bowiem w znacznej części stosunków w Kraju już po przybyciu Rosjan. Książka Kuszelewskiej stanowi próbę uczciwą, podjętą przez pisarkę sumienną i odważną. Pośrednio jest dokumentem wojennym, bezpośrednio - dokumentem udręczonego pokolenia, walczącego o własny wyraz artystyczny. Mieczysław Giergielewicz, Opowiadania Kuszelewskiej ("Wiadomości", 13 VI 1948)

Maria Konopnicka Nasza czarna jaskółeczka Nasza czarna jaskółeczka Przyleciała do gniazdeczka Przez daleki kraj, Bo w tem gniazdku się rodziła, Bo tu jest jej strzecha miła, Bo tu jest jej raj! A ty, czarna jaskółeczko, Nosisz piórka na gniazdeczko, Ścielesz dziatkom je! Ścielże sobie, ściel, niebogo, Chłopcy pójdą swoj... Maria Konopnicka Ur. 23 maja 1842 r. w Suwałkach Zm. 8 października 1910 r. we Lwowie Najważniejsze dzieła: O Janku Wędrowniczku, O krasnoludkach i sierotce Marysi, Nasza szkapa, Miłosierdzie gminy, Rota, Dym, Mendel Gdański Poetka, publicystka, nowelistka, tłumaczka. Zajmowała się krytyką literacką. Pisała liryki stylizowane na ludowe i realistyczne obrazki (W piwnicznej izbie). Wydawała cykle nowel (Moi znajomi, Nowele, Na drodze). W otoczeniu ośmiorga swoich dzieci tworzyła bajki (Na jagody). Jako poetka, inspiracji szukała w naturze (Zimowy poranek). Swoje wiersze publikowała głównie w prasie. Wiersz patriotyczny Rota konkurował z Mazurkiem Dąbrowskiego o miano hymnu Polski. Wiele jej utworów powstało podczas podróży po Europie (Italia). Ostatnie lata życia poświęciła poematowi Pan Balcer w Brazylii. autor: Bartłomiej Chwil Kupując książkę wspierasz fundację Nowoczesna Polska, która propaguje ideę wolnej kultury. Wolne Lektury to biblioteka internetowa, rozwijana pod patronatem Ministerstwa Edukacji Narodowej. W jej zbiorach znajduje się kilka tysięcy utworów, w tym wiele lektur szkolnych zalecanych do użytku przez MEN, które trafiły już do domeny publicznej. Wszystkie dzieła są odpowiednio opracowane - opatrzone przypisami oraz motywami.

Życie to teatr. Życie to labirynt. Czasem i z jednego, i z drugiego nie ma ucieczki. Najnowszy utwór Szczepana Twardocha o mężczyźnie z przeszłością, ale bez przyszłości. Robert Mamok to zmagający się z własną tożsamością pięćdziesięcioletni rozwodnik. Mężczyzna uwikłany jest w wizerunkowy skandal, z którego, jak się zdaje, nie ma dobrego wyjścia. Całości dopełnia rodzinna tajemnica i skomplikowane relacje z bliskimi wynikające z surowego śląskiego wychowania. Mamok wkracza na scenę i rozpoczyna intensywny monolog, słowo za słowem rozlicza się ze swoją przeszłością, z sobą i całym światem. Z siłą dzikiego zwierzęcia rzuca oskarżenia, zadaje pytania, chce odkryć, co się z nim dzieje. I kim jest. Yno tyś tak d mie godoł, Roboczku, pamiyntosz? Nic niy pamiyntosz, nic już we tyj gowie niy mosz, nic. No i Roboczek pokazywał świadectwo, idiota. W liceum zaczęło się taki zdolny, a taki leniwy. Ale za świadectwo zawsze były pieniądze od ciebie. Ukradkiem, kiedy nikt nie widział. Yno mie niy godej. A potem przychodziła ma Hilda, i też wciskała mi w dłoń banknoty. Yno pie niy godej, pra? (fragment książki) Byk to pierwszy utwór napisany przez Szczepana Twardocha z myślą o scenie teatralnej. W formie książkowej ukazuje się z ilustracjami Bartka Arobala Kociemby.

Współczesne problemy kultury fizycznej i zdrowotnej

Jolanta E. Kowalska, Anna Makarczuk, Anna Maszorek-Szymala, Arkadiusz Kaźmierczak

Oddajemy w ręce Czytelnika monografię zawierającą teksty, które swoimi treściami wpisują się w obszar problemów społecznej teorii i praktyki wychowania fizycznego oraz rekreacji i sportu. Traktują tym samym aktywność fizyczną wraz z promocją zdrowia realizowaną m.in. w szkolnym wychowaniu fizycznym, na zajęciach pozaszkolnych, a także w ramach dodatkowej działalności człowieka jako istotny czynnik jego holistycznego, wielowymiarowego rozwoju w różnych uwarunkowaniach. Kilku autorów zwraca szczególną uwagę na ten aspekt w sytuacji trwającej pandemiiCOVID-19. Przedstawione wyniki badań diagnozują pedagogiczną rzeczywistość wychowania fizycznego, sportowego i zdrowotnego, wskazując możliwe kierunki ich zmian.

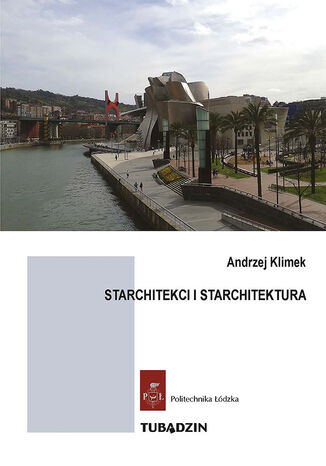

Zamiarem autora pracy była próba zakwestionowania stereotypowych poglądów. Pierwszy z nich głosi, że starchitekci to po prostu współcześni projektanci o światowej sławie, a uznaniem o takim zasięgu cieszyli się chociażby Le Corbusier czy Ludwig Mies van der Rohe już w pierwszej połowie minionego wieku. Monografia ma na celu wykazać mylność tego przekonania i udowodnić znaczące różnice między dawnymi a dzisiejszymi mistrzami. Chodzi o przełamanie obiegowej opinii, że dzieło architekto-niczne w swojej najistotniejszej warstwie ma charakter indywidualny, gdyż jest wyrazem wyjątkowej osobowości artystycznej. Zakwestionowany został także merytokratyczny stereotyp, iż wielka sława i uznanie danego architekta wynika wprost ze skali jego talentu i ciężkiej pracy. Pozwoliło to pokazać wpływ czynników niezależnych od architekta na jego wysoką pozycję zawodową. Dalekie od dotychczas przyjmowanego ujęcia jest również wykazanie podobieństw między formalnie przeciwstawnymi kierunkami stylistycznymi.

Learning Drupal can be challenging because of its robust, extensible, and powerful capability for digital experiences, making it difficult for beginners to grasp and use it for application development. If you’re looking to break into Drupal with hands-on knowledge, this Drupal 10 Masterclass is for you.With this book, you’ll gain a thorough knowledge of Drupal by understanding its core concepts, including its technical architecture, frontend, backend, framework, and latest features. Equipped with foundational knowledge, you’ll bootstrap and install your first project with expert guidance on maintaining Drupal applications. Progressively, you’ll build applications using Drupal’s core features such as content structures, multilingual support, users, roles, Views, search, and digital assets. You’ll discover techniques for developing modules and themes and harness Drupal’s robust content management through layout builder, blocks, and content workflows. The book familiarizes you with prominent tools such as Git, Drush, and Composer for code deployments and DevOps practices for Drupal application management. You’ll also explore advanced use cases for content migration and multisite implementation, extending your application’s capabilities.By the end of this book, you’ll not only have learned how to build a successful Drupal application but may also find yourself contributing to the Drupal community.

Z okazji premiery książki pt. „Inaczej o poznawaniu siebie” autorstwa Andrzeja Moszczyńskiego przekazujemy Państwu w formie prezentu seminarium filmowe z udziałem gwiazd polskiego kina. Jedni ludzie osiągają w życiu sukces, a inni nie. Z pewnością nie jest to tylko kwestia szczęścia. Nie jest to też wynik samej ciężkiej pracy. Dużą rolę odgrywa umiejętność właściwego wykorzystania swoich predyspozycji, talentów i zainteresowań. Aby tę umiejętność posiąść, najpierw należy dobrze poznać samego siebie. Czy wiesz, kim jesteś i jaki jesteś? Czy znasz swoje silne i słabe strony? Czy wiesz, jaki rodzaj inteligencji jest u Ciebie najlepiej rozwinięty? Czy masz świadomość, w jakim stopniu Twoje postępowanie zależy od dobrych i złych nawyków? Ten poradnik opisuje metody przydatne w diagnozowaniu własnej osobowości. To istotne ogniwo w łańcuchu czynności zmierzających do budzenia drzemiącego w każdym z nas potencjału.