Categories

-

- Bitcoin

- Businesswoman

- Coaching

- Controlling

- E-business

- Economy

- Finances

- Stocks and investments

- Personal competence

- Computer in the office

- Communication and negotiation

- Small company

- Marketing

- Motivation

- Multimedia trainings

- Real estate

- Persuasion and NLP

- Taxes

- Social policy

- Guides

- Presentations

- Leadership

- Public Relation

- Reports, analyses

- Secret

- Social Media

- Sales

- Start-up

- Your career

- Management

- Project management

- Human Resources

-

- Architektura i wnętrza

- Health and Safety

- Biznes i Ekonomia

- Home and garden

- E-business

- Ekonomia i finanse

- Esoterecism

- Finances

- Personal finance

- Business

- Photography

- Computer science

- HR & Payroll

- For women

- Computers, Excel

- Accounts

- Culture and literature

- Scientific and academic

- Environmental protection

- Opinion-forming

- Education

- Taxes

- Travelling

- Psychology

- Religion

- Agriculture

- Book and press market

- Transport and Spedition

- Healthand beauty

-

- Office applications

- Data bases

- Bioinformatics

- IT business

- CAD/CAM

- Digital Lifestyle

- DTP

- Electronics

- Digital photography

- Computer graphics

- Games

- Hacking

- Hardware

- IT w ekonomii

- Scientific software package

- School textbooks

- Computer basics

- Programming

- Mobile programming

- Internet servers

- Computer networks

- Start-up

- Operational systems

- Artificial intelligence

- Technology for children

- Webmastering

-

- Antology

- Ballade

- Biographies and autobiographies

- For adults

- Dramas

- Diaries, memoirs, letters

- Epic, epopee

- Essay

- Fantasy and science fiction

- Feuilletons

- Work of fiction

- Humour and satire

- Other

- Classical

- Crime fiction

- Non-fiction

- Fiction

- Mity i legendy

- Nobelists

- Novellas

- Moral

- Okultyzm i magia

- Short stories

- Memoirs

- Travelling

- Narrative poetry

- Poetry

- Politics

- Popular science

- Novel

- Historical novel

- Prose

- Adventure

- Journalism, publicism

- Reportage novels

- Romans i literatura obyczajowa

- Sensational

- Thriller, Horror

- Interviews and memoirs

-

- Archeology

- Bibliotekoznawstwo

- Cinema studies

- Philology

- Polish philology

- Philosophy

- Finanse i bankowość

- Geography

- Economy

- Trade. World economy

- History and archeology

- History of art and architecture

- Cultural studies

- Linguistics

- Literary studies

- Logistics

- Maths

- Medicine

- Humanities

- Pedagogy

- Educational aids

- Popular science

- Other

- Psychology

- Sociology

- Theatre studies

- Theology

- Economic theories and teachings

- Transport i spedycja

- Physical education

- Zarządzanie i marketing

-

- Health and Safety

- History

- Road Code. Driving license

- Law studies

- Healthcare

- General. Compendium of knowledge

- Academic textbooks

- Other

- Construction and local law

- Civil law

- Financial law

- Economic law

- Economic and trade law

- Criminal law

- Criminal law. Criminal offenses. Criminology

- International law

- International law

- Health care law

- Educational law

- Tax law

- Labor and social security law

- Public, constitutional and administrative law

- Family and Guardianship Code

- agricultural law

- Social law, labour law

- European Union law

- Industry

- Agricultural and environmental

- Dictionaries and encyclopedia

- Public procurement

- Management

-

- Africa

- Albums

- Southern America

- North and Central America

- Australia, New Zealand, Oceania

- Austria

- Asia

- Balkans

- Middle East

- Bulgary

- China

- Croatia

- The Czech Republic

- Denmark

- Egipt

- Estonia

- Europe

- France

- Mountains

- Greece

- Spain

- Holand

- Iceland

- Lithuania

- Latvia

- Mapy, Plany miast, Atlasy

- Mini travel guides

- Germany

- Norway

- Active travelling

- Poland

- Portugal

- Other

- Przewodniki po hotelach i restauracjach

- Russia

- Romania

- Slovakia

- Slovenia

- Switzerland

- Sweden

- World

- Turkey

- Ukraine

- Hungary

- Great Britain

- Italy

-

- Philosophy of life

- Kompetencje psychospołeczne

- Interpersonal communication

- Mindfulness

- General

- Persuasion and NLP

- Academic psychology

- Psychology of soul and mind

- Work psychology

- Relacje i związki

- Parenting and children psychology

- Problem solving

- Intellectual growth

- Secret

- Sexapeal

- Seduction

- Appearance and image

- Philosophy of life

-

- Bitcoin

- Businesswoman

- Coaching

- Controlling

- E-business

- Economy

- Finances

- Stocks and investments

- Personal competence

- Communication and negotiation

- Small company

- Marketing

- Motivation

- Real estate

- Persuasion and NLP

- Taxes

- Social policy

- Guides

- Presentations

- Leadership

- Public Relation

- Secret

- Social Media

- Sales

- Start-up

- Your career

- Management

- Project management

- Human Resources

-

- Antology

- Ballade

- Biographies and autobiographies

- For adults

- Dramas

- Diaries, memoirs, letters

- Epic, epopee

- Essay

- Fantasy and science fiction

- Feuilletons

- Work of fiction

- Humour and satire

- Other

- Classical

- Crime fiction

- Non-fiction

- Fiction

- Mity i legendy

- Nobelists

- Novellas

- Moral

- Okultyzm i magia

- Short stories

- Memoirs

- Travelling

- Poetry

- Politics

- Popular science

- Novel

- Historical novel

- Prose

- Adventure

- Journalism, publicism

- Reportage novels

- Romans i literatura obyczajowa

- Sensational

- Thriller, Horror

- Interviews and memoirs

-

- Philosophy of life

- Interpersonal communication

- Mindfulness

- General

- Persuasion and NLP

- Academic psychology

- Psychology of soul and mind

- Work psychology

- Relacje i związki

- Parenting and children psychology

- Problem solving

- Intellectual growth

- Secret

- Sexapeal

- Seduction

- Appearance and image

- Philosophy of life

Docker dla programistów. Rozwijanie aplikacji i narzędzia ciągłego dostarczania DevOps

Richard Bullington-McGuire, Michael Schwartz, Andrew K. Dennis

Docker zyskuje coraz większe uznanie programistów. Dzięki swojej niezależności od platformy kontenery pozwalają na uruchamianie kodu w różnych środowiskach, zarówno w centrach danych, jak i w chmurze. Zastosowanie kontenerów bardzo upraszcza opracowanie, testowanie, wdrażanie i skalowanie aplikacji. Pozwala też na automatyzację przepływu pracy i stałe doskonalenie aplikacji. Aby skorzystać ze wszystkich tych zalet, architekci, projektanci i programiści muszą wszechstronnie i głęboko poznać wiele różnych aspektów zarządzania środowiskiem kontenerowym. Oto wyczerpujące omówienie wszystkich zagadnień niezbędnych do tworzenia i rozwijania aplikacji w Dockerze. W książce zaprezentowano różne metody wdrażania i uruchamiania kontenerów, pokazano również, jak wykorzystuje się je w środowisku produkcyjnym. Wskazano właściwe techniki używania narzędzi Jenkins, Kubernetes i Spinnaker. Przedstawiono metody monitorowania, zabezpieczania i skalowania kontenerów za pomocą takich narzędzi jak Prometheus i Grafana. Nie zabrakło opisu wdrażania kontenerów w różnych środowiskach, między innymi w chmurowej usłudze Amazon Elastic Kubernetes Service, a także - na koniec - kwestii bezpieczeństwa Dockera i związanych z tym dobrych praktyk. W książce: gruntowne wprowadzenie do Dockera i programowania w VirtualBox tworzenie systemów z kontenerów i ich wdrażanie w środowisku produkcyjnym ciągłe wdrażanie oprogramowania skalowanie, testy obciążeniowe i zagadnienia bezpieczeństwa stosowanie zewnętrznych narzędzi: AWS, Azure, GCP i innych Docker. Wszechstronne wdrożenia w najlepszym stylu

When Jonathan Harker visits Transylvania to help Count Dracula purchase a London house, he makes horrifying discoveries about his client. Soon afterward, disturbing incidents unfold in Englandan unmanned ship is wrecked at Whitby, strange puncture marks appear on a young womans neck, and a lunatic asylum inmate raves about the imminent arrival of his Master"culminating in a battle of wits between the sinister Count and a determined group of adversaries.

AWS certifications are becoming one of the must have certifications for any IT professional working on an AWS Cloud platform. This book will act as your one stop preparation guide to validate your technical expertise in deployment, management, and operations on the AWS platform. Along with exam specific content this book will also deep dive into real world scenarios and hands-on instructions. This book will revolve around concepts like teaching you to deploy, manage, and operate scalable, highly available, and fault tolerant systems on AWS. You will also learn to migrate an existing on-premises application to AWS. You get hands-on experience in selecting the appropriate AWS service based on compute, data, or security requirements. This book will also get you well versed with estimating AWS usage costs and identifying operational cost control mechanisms.By the end of this book, you will be all prepared to implement and manage resources efficiently on the AWS cloud along with confidently passing the AWS Certified SysOps Administrator – Associate exam.

Dojrzewające w promieniach słońca i zroszone deszczem owoce to niezwykle cenny element naszego codziennego jadłospisu. Zjadamy je chętnie, bo są bogate w wartości odżywcze, niskokaloryczne, a przy tym świetnie smakują. Z coraz większym zainteresowaniem sięgamy też po te egzotyczne gatunki. Atlas zbiera informacje o 180 najbardziej interesujących owocach jadalnych. Rzetelnym informacjom towarzyszą zdjęcia, które ułatwią ich rozpoznanie oraz zainspirują do odkrywania nowych smaków.

Ta edycja zawiera dostęp do gratisów. Wydawnictwo Wymownia przygotowało prezenty dla swoich Czytelników. Treść książki zdradzi sposób, w jaki można pobrać niespodzianki – darmowe ebooki naszego wydawnictwa. Dracula to XIX-wieczna powieść gotycka irlandzkiego pisarza Brama Stokera, przedstawiająca walkę grupy ochotników z wampirem Drakulą. W 1897 roku ukazała się powieść Brama Stokera, zatytułowana Drakula. Jej tytułowym bohaterem był hrabia, transylwański arystokrata, będący jednocześnie wampirem. Nie był to pierwszy krwiopijca w literaturze, w roku 1819 bowiem powstało opowiadanie o wampirach autorstwa Johna Polidoriego, The Vampyre (Wampir) zainspirowana ideą George’a Byrona. Jej głównym bohaterem jest lord Ruthven – wampir. Stoker, tworząc postać wampirycznego hrabiego, nadał jej imię „Dracula”, napotkane w jednej z historycznych ksiąg. Był to przydomek władcy Wołoszczyzny Włada Drakuli zwanego też Palownikiem – syna Włada Diabła. Postać Draculi stała się jednym z bardziej znanych symboli w kulturze popularnej. Wizerunek Draculi stworzony przez Stokera i spopularyzowany następnie przez film stał się utrwalonym typowym wizerunkiem wampira. Oprócz kilkunastu filmów i seriali ekranizujących powieść do Draculi nawiązywano w wielu innych dziełach, w tym filmach animowanych (np. Hotel Transylwania) i grach komputerowych. Do najbardziej znanych odtwórców roli Draculi należą Niemcy Max Schreck i Klaus Kinski, Węgier Bela Lugosi oraz Anglicy Christopher Lee i Gary Oldman. [źródło: Wikipedia]

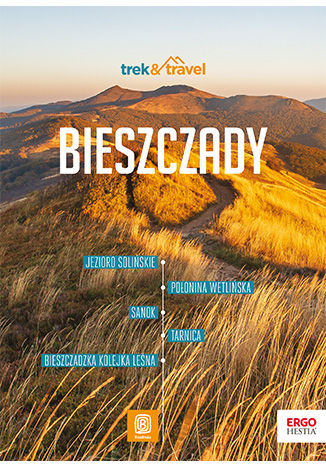

Bieszczady. trek&travel. Wydanie 1

Bezkresne widoki roztaczające się z połonin Wetlińskiej i Caryńskiej, długie siodło Tarnicy, dzikie ostępy Otrytu, wychodnie skalne Bukowego Berda, klimatyczne schroniska pod Małą Rawką, w Cisnej i w Jaworcu to tylko część wyjątkowych miejsc, które przyciągają w te odległe góry turystów. Ale Bieszczady to też atrakcje rozsiane w regionie: drewniane cerkwie i kościoły, ślady nieistniejących wsi łemkowskich, Jezioro Solińskie, Bieszczadzka Kolejka Leśna czy skansen i wypełniony dziełami sztuki zamek w Sanoku. trek&travel to przewodnik, dzięki któremu poznasz najpiękniejsze górskie trasy oraz odkryjesz najciekawsze atrakcje regionu. Mapy, profile wysokości, panoramy i szczegółowe informacje pomogą odpowiednio przygotować się do wędrówki, a bogate opisy krajoznawcze oraz propozycje miejsc wartych odwiedzenia przybliżą historię, kulturę i zabytki odwiedzanego obszaru. Niezależnie od tego, czy planujesz samotną wyprawę, czy wakacje z dziećmi, w przewodniku trek&travel znajdziesz wszystko, co potrzeba, aby wyjazd w góry był udany i pełen atrakcji.

Learning Python Web Penetration Testing. Automate web penetration testing activities using Python

Web penetration testing is the use of tools and code to attack a website or web app in order to assess its vulnerability to external threats. While there are an increasing number of sophisticated, ready-made tools to scan systems for vulnerabilities, the use of Python allows you to write system-specific scripts, or alter and extend existing testing tools to find, exploit, and record as many security weaknesses as possible. Learning Python Web Penetration Testing will walk you through the web application penetration testing methodology, showing you how to write your own tools with Python for each activity throughout the process. The book begins by emphasizing the importance of knowing how to write your own tools with Python for web application penetration testing. You will then learn to interact with a web application using Python, understand the anatomy of an HTTP request, URL, headers and message body, and later create a script to perform a request, and interpret the response and its headers. As you make your way through the book, you will write a web crawler using Python and the Scrappy library. The book will also help you to develop a tool to perform brute force attacks in different parts of the web application. You will then discover more on detecting and exploiting SQL injection vulnerabilities. By the end of this book, you will have successfully created an HTTP proxy based on the mitmproxy tool.

Penetration testing is the use of tools and code to attack a system in order to assess its vulnerabilities to external threats. Python allows pen testers to create their own tools. Since Python is a highly valued pen-testing language, there are many native libraries and Python bindings available specifically for pen-testing tasks.Python Penetration Testing Cookbook begins by teaching you how to extract information from web pages. You will learn how to build an intrusion detection system using network sniffing techniques. Next, you will find out how to scan your networks to ensure performance and quality, and how to carry out wireless pen testing on your network to avoid cyber attacks. After that, we’ll discuss the different kinds of network attack. Next, you’ll get to grips with designing your own torrent detection program. We’ll take you through common vulnerability scenarios and then cover buffer overflow exploitation so you can detect insecure coding. Finally, you’ll master PE code injection methods to safeguard your network.